(Або «Як я навчився турбуватися і любити конфіденційність анонімність»)

Версія v1.1.9, серпень 2023 р. від Anonymous Planet

Цей посібник в оригіналі написаний на англійській але був перекладений українською. Оригінал: The Hitchhiker’s Guide to Online Anonymity

Це послання народу України. Ми наполегливо рекомендуємо вам використовувати Briar для спілкування. Ви можете знайти його тут: https://briarproject.org/ За допомогою цього додатка ви можете спілкуватися, навіть коли немає Інтернету. Посібник тут: https://briarproject.org/manual/ , короткий посібник тут: https://briarproject.org/quick-start/

Цей посібник знаходиться в стадії розробки . Ймовірно, це ніколи не буде «закінчено».

Немає зв’язку з Анонімом [Без Wiki] [Archive.org] колектив/рух.

У цьому посібнику може бути неправильна або застаріла інформація, оскільки ніхто не ідеальний.

Ваш досвід може відрізнятися. Не забувайте регулярно перевіряти наявність оновленої версії цього посібника.

Цей посібник є некомерційною ініціативою з відкритим вихідним кодом, ліцензовано за Creative Commons Attribution-NonCommercial 4.0 International ( cc-by-nc-4.0 [Archive.org] ).

Не соромтеся надсилати проблеми (будь ласка, повідомляйте про помилки) за допомогою GitHub Issues за адресою: https://github.com/Anon-Planet/thgtoa/issues

Не соромтеся приходити, щоб обговорити ідеї за адресою:

#anonymity:matrix.org https://matrix.to/#/#anonymity:matrix.org #privacy-security-anonymity:matrix.org https://matrix.to/#/#privacy-security-anonymity:matrix.org . Слідкуй за нами на:

Щоб зв’язатися зі мною, перегляньте оновлену інформацію на веб-сайті або надішліть електронний лист на contact@anonymousplanet.org

Будь ласка, подумайте про пожертвування , якщо вам подобається проект і ви хочете підтримати плату за хостинг або підтримати фінансування таких ініціатив, як розміщення вузлів виходу Tor.

Цей посібник можна прочитати кількома способами:

Застереження під час читання цього посібника та переходу за різними посиланнями:

Якщо ви не бажаєте клопоту та використовуєте один із наведених нижче браузерів, ви також можете просто встановити наступне розширення у своєму браузері: https://libredirect.github.io/ [Archive.org] :

Якщо у вас виникли проблеми з доступом до будь-якої з багатьох академічних статей, на які посилаються в цьому посібнику, через платні екрани, сміливо використовуйте Sci-Hub ( https://en.wikipedia.org/wiki/Sci-Hub [Без Wiki] [Archive.org] ) або LibGen ( https://en.wikipedia.org/wiki/Library_Genesis [Без Wiki] [Archive.org] ) для їх пошуку та читання. Бо наука має бути безкоштовною. Все це. Якщо ви зіткнулися з платним доступом до деяких ресурсів, спробуйте скористатися https://12ft.io/ .

Насамкінець зауважте, що в цьому посібнику згадуються та навіть рекомендуються різноманітні комерційні послуги (такі як VPN, CDN, постачальники електронної пошти, хостинг-провайдери…), але жодним із них жодним чином не підтримується та не спонсорується. Немає реферальних посилань і комерційних зв’язків із жодним із цих постачальників. Цей проект є 100% некомерційним і покладається лише на пожертви.

Цей посібник не призначений для:

TLDR для всього посібника: «Дивна гра. Єдиний виграшний хід — не грати» 4 .

Створити обліковий запис у соціальних мережах із псевдонімом або ім’ям виконавця/бренду легко. І в більшості випадків цього достатньо, щоб захистити свою особистість як наступного Джорджа Орвелла. Є багато людей, які використовують псевдоніми у Facebook/Instagram/Twitter/LinkedIn/TikTok/Snapchat/Reddit/... Але переважна більшість із них не є анонімними, і місцеві офіцери поліції можуть легко відстежити їх справжню особу, випадково людей в OSINT 5 (Open-Source Intelligence) спільнота та тролі 6 на 4chan 7 .

Це добре, оскільки більшість злочинців/тролів не розбираються в техніці, і їх зазвичай легко ідентифікувати. Але це також жахливо, оскільки більшість політичних дисидентів, правозахисників і викривачів також можна досить легко відстежити.

Метою цього посібника є ознайомлення з різними методами деанонімізації, методами відстеження, методами перевірки посвідчення особи та необов’язковими вказівками щодо безпечного створення та підтримки розумно та справді анонімних ідентифікаторів в Інтернеті, включаючи облікові записи в соціальних мережах. Сюди входять основні платформи, а не лише ті, що забезпечують конфіденційність.

Важливо розуміти, що метою цього посібника є анонімність, а не лише конфіденційність, але більшість інструкцій, які ви тут знайдете, також допоможуть вам покращити вашу конфіденційність і безпеку, навіть якщо ви не зацікавлені в анонімності. Техніки та інструменти, які використовуються для забезпечення конфіденційності, безпеки та анонімності, суттєво збігаються, але в деякій точці вони відрізняються:

(Ілюстрація з 9 )

Чи допоможе вам цей посібник захистити себе від АНБ, ФСБ, Марка Цукерберга чи Моссаду, якщо вони хочуть вас знайти? Напевно, ні… Моссад буде робити «справи Моссаду» 10 і, ймовірно, знайде вас, як би ви не намагалися сховатися 11 .

Ви повинні розглянути свою модель загрози 12 перш ніж йти далі.

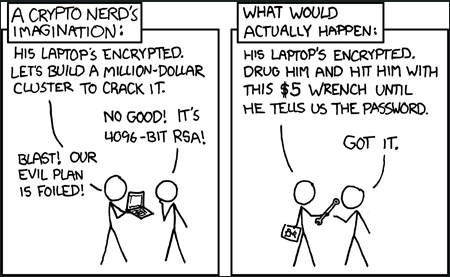

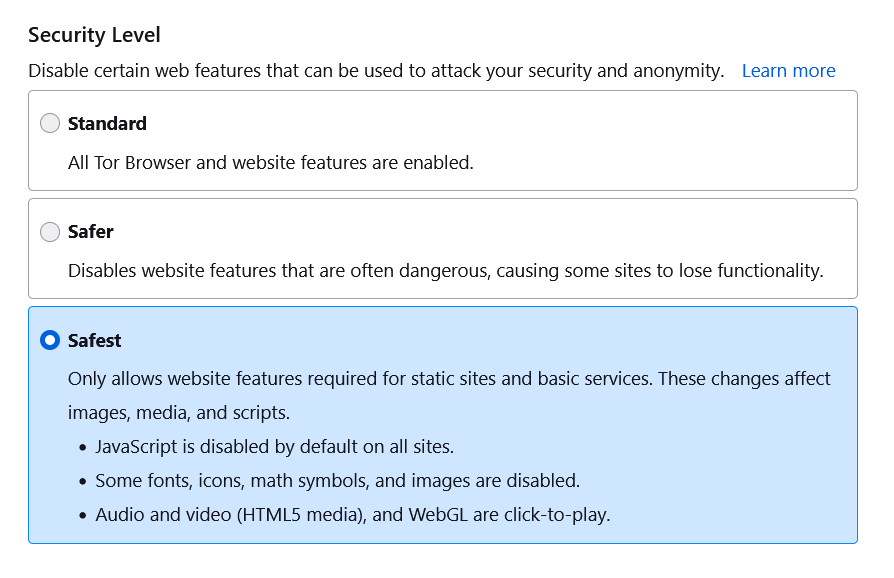

(Ілюстрація Рендалла Манро, xkcd.com, ліцензія CC BY-NC 2.5)

Чи допоможе вам цей посібник захистити вашу конфіденційність від дослідників OSINT, таких як Bellingcat 13 , Доксінг 14 тролі на 4chan 15 та інші, які не мають доступу до інструментарію АНБ? Більш схоже. Хоча ми не були б настільки впевнені щодо 4chan.

Ось базова спрощена модель загроз для цього посібника:

(Зауважте, що жарти про «магічні амулети/підводний човен/імітуйте власну смерть» цитуються з чудової статті «This World of Ours» Джеймса Мікенса, 2014 рік. 10 )

Відмова від відповідальності: жарти в сторону (магічний амулет…). Звичайно, існують також розширені способи пом’якшення атак проти таких просунутих і досвідчених супротивників, але вони виходять за межі цього посібника. Надзвичайно важливо, щоб ви розуміли обмеження моделі загроз у цьому посібнику. Тому цей посібник не буде збільшуватися вдвічі, щоб допомогти з цими розширеними засобами пом’якшення, оскільки він надто складний і вимагатиме надзвичайно високого рівня знань і навичок, які не очікуються від цільової аудиторії цього посібника.

EFF пропонує кілька сценаріїв безпеки, які слід враховувати залежно від вашої діяльності. Хоча деякі з цих порад можуть не входити в рамки цього посібника (більше про конфіденційність, ніж про анонімність), їх все одно варто прочитати як приклади. Див. https://ssd.eff.org/en/module-categories/security-scenarios [Archive.org] .

Якщо ви хочете глибше ознайомитися з моделюванням загроз, див. Додаток B3: Ресурси моделювання загроз .

Ви можете подумати, що цей посібник не має законного застосування, але їх багато 16 ' 17 ' 18 ' 19 ' 20 ' 21 ' 22 як от:

Цей посібник написаний з надією на людей із добрими намірами , які, можливо, недостатньо обізнані, щоб розглянути загальну картину онлайн-анонімності та конфіденційності.

Нарешті, використовуйте його на свій страх і ризик. Усе, що тут міститься, не є юридичною порадою, і ви повинні перевірити відповідність місцевому законодавству перед використанням (IANAL 24 ). «Довіряй, але перевіряй» 25 всю інформацію самостійно (а ще краще: «Ніколи не довіряй, завжди перевіряй») 26 ). Ми настійно рекомендуємо вам поінформувати себе та без вагань перевірити будь-яку інформацію в цьому посібнику з зовнішніх джерел у разі сумнівів. Будь ласка, повідомляйте нам про будь-яку помилку, яку ви помітили, оскільки ми вітаємо критику. Навіть сувора, але обґрунтована критика вітається і призведе до того, що необхідні виправлення будуть внесені якомога швидше.

Існує багато способів стеження за вами, окрім файлів cookie та реклами веб-переглядача, вашої електронної пошти та номера телефону. І якщо ви думаєте, що тільки Моссад або АНБ/ФСБ можуть вас знайти, ви помиляєтеся.

По-перше, ви також можете розглянути ці більш загальні ресурси щодо конфіденційності та безпеки, щоб дізнатися більше про основи:

Зауважте, що ці веб-сайти можуть містити афілійований/спонсорований вміст і/або рекламу. Цей посібник не підтримує та не спонсорується будь-якою комерційною організацією.

Якщо ви пропустили їх, вам справді варто розглянути цей список відтворення YouTube із проекту Techlore Go Incognito ( https://github.com/techlore-official/go-incognito [Archive.org] ) як вступ, перш ніж йти далі: https://www.youtube.com/playlist?list=PL3KeV6Ui_4CayDGHw64OFXEPHgXLkrtJO [Invidious] . У цьому посібнику буде розглянуто багато тем у відео цього списку відтворення з більш детальною інформацією та посиланнями, а також деякі додані теми, які не розглядаються в цій серії. Це займе у вас лише 2-3 години, щоб переглянути все це.

Тепер ось неповний список деяких із багатьох способів відстеження та деанонімізації:

Застереження: весь цей параграф стосується вашої загальнодоступної IP-адреси в Інтернеті, а не IP-адреси локальної мережі.

Ваша IP-адреса 27 це найбільш відомий і очевидний спосіб відстеження. Це IP-адреса, яку ви використовуєте в джерелі. Тут ви підключаєтеся до Інтернету. Цю IP-адресу зазвичай надає ваш ISP (провайдер послуг Інтернету) (xDSL, мобільний зв’язок, кабельне телебачення, оптоволокно, кафе, бар, друг, сусід). У більшості країн діють правила зберігання даних 28 які зобов’язують зберігати журнали того, хто використовує яку IP-адресу в певний час/дату протягом кількох років або безстроково. Ваш інтернет-провайдер може повідомити третій стороні, що ви використовували певну IP-адресу в певну дату та час через роки. Якщо ця IP-адреса (оригінальна) витікає в будь-який момент з будь-якої причини, її можна використовувати для безпосереднього відстеження вас. У багатьох країнах ви не зможете отримати доступ до Інтернету, не надавши певну форму ідентифікації постачальнику (адреса, ідентифікатор, справжнє ім’я, електронна пошта…).

Зайве говорити, що більшість платформ (таких як соціальні мережі) також зберігають (іноді необмежений час) IP-адреси, які ви використовували для реєстрації та входу в їхні служби.

знайти інформацію про свою поточну загальнодоступну IP-адресу : Ось деякі онлайн-ресурси, за допомогою яких ви можете прямо зараз

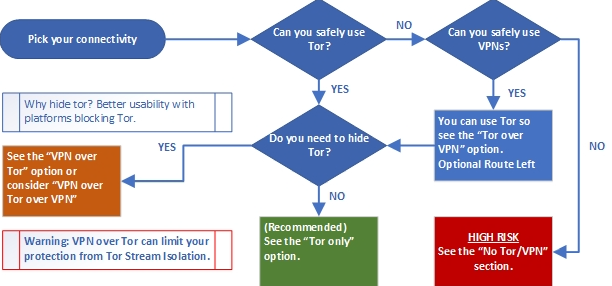

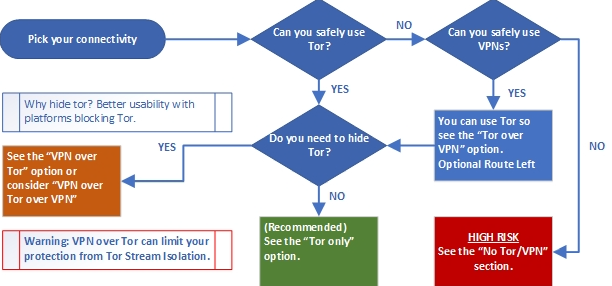

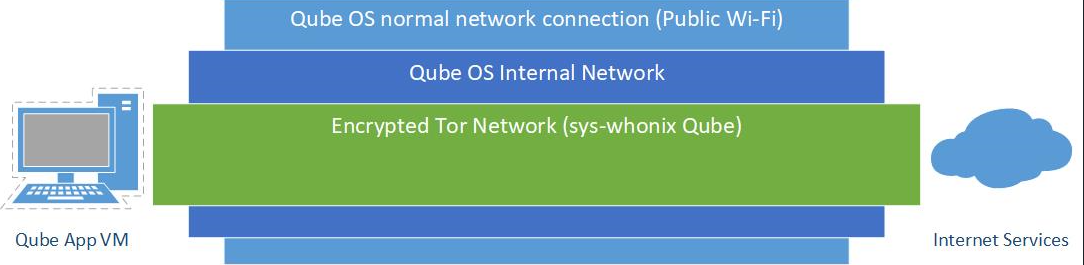

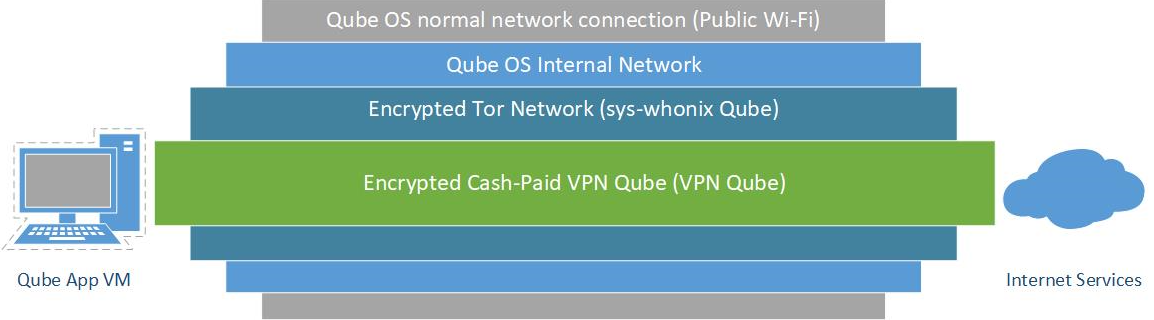

З цих причин вам потрібно буде замаскувати та приховати цей вихідний IP (той, який прив’язаний до вашої ідентифікації) або приховати його за допомогою комбінації різних засобів:

Зауважте, що, на жаль, ці рішення не ідеальні, і у вас виникнуть проблеми з продуктивністю 31 .

Усе це буде пояснено пізніше в цьому посібнику.

DNS розшифровується як «система доменних імен» 32 і є службою, яка використовується вашим браузером (та іншими програмами) для пошуку IP-адрес служби. Це величезний «список контактів» (телефонна книга для людей похилого віку), який працює так, ніби запитує ім’я, і повертає номер, на який потрібно зателефонувати. За винятком того, що замість цього повертається IP-адреса.

Кожного разу, коли ваш браузер хоче отримати доступ до певної служби, наприклад Google, через www.google.com. Ваш веб-переглядач (Chrome або Firefox) запитає службу DNS, щоб знайти IP-адреси веб-серверів Google.

Ось відео, яке візуально пояснює DNS, якщо ви вже заблукали: https://www.youtube.com/watch?v=vrxwXXytEuI [Invidious]

Зазвичай служба DNS надається вашим провайдером і автоматично налаштовується мережею, до якої ви підключаєтеся. Ця служба DNS також може підпадати під дію правил збереження даних або просто зберігатиме журнали з інших причин (наприклад, збір даних для рекламних цілей). Таким чином, цей Інтернет-провайдер зможе розповісти все, що ви робили в Інтернеті, просто переглянувши ці журнали, які, у свою чергу, можуть бути надані зловмиснику. Це також найпростіший спосіб для багатьох зловмисників застосувати цензуру або батьківський контроль за допомогою блокування DNS 33 . Надані DNS-сервери нададуть вам іншу адресу (ніж справжня) для деяких веб-сайтів (наприклад, переспрямування thepiratebay.org на якийсь державний веб-сайт). Таке блокування широко застосовується в усьому світі для певних сайтів 34 .

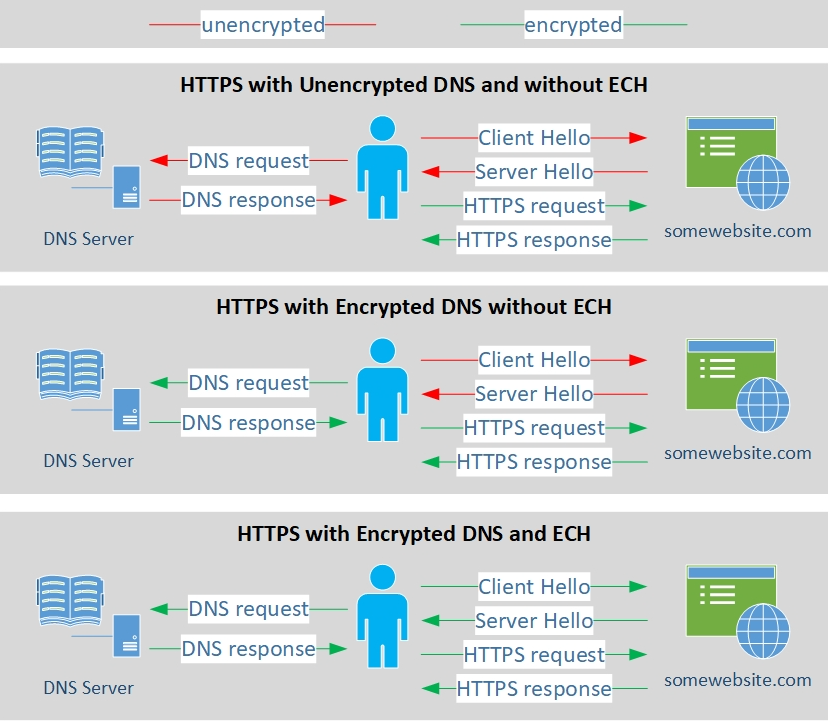

Використання приватної служби DNS або вашої власної служби DNS могло б пом’якшити ці проблеми, але інша проблема полягає в тому, що більшість цих запитів DNS за замовчуванням надсилаються через мережу у вигляді відкритого тексту (незашифрованого). Навіть якщо ви переглядаєте PornHub у вікні анонімного перегляду, використовуючи HTTPS і приватну службу DNS, є надзвичайно висока ймовірність того, що ваш браузер надішле відкритий незашифрований DNS-запит до деяких DNS-серверів із запитом «То яка IP-адреса www.pornhub .com?».

Оскільки він не зашифрований, ваш Інтернет-провайдер та/або будь-який інший супротивник все одно може перехопити (за допомогою атаки "Людина посередині" 35 ) ваш запит знатиме та, можливо, реєструватиме, що шукав ваш IP. Той самий провайдер також може втручатися у відповіді DNS, навіть якщо ви використовуєте приватний DNS. Зробити марним використання приватної служби DNS.

Як бонус, багато пристроїв і програм використовуватимуть жорстко закодовані DNS-сервери в обхід будь-яких системних налаштувань, які ви можете встановити. Це, наприклад, у випадку більшості (70%) Smart TV і значної частини (46%) ігрових консолей 36 . Для цих пристроїв вам доведеться їх змусити 37 припинити використання їхньої жорстко закодованої служби DNS, через що вони можуть перестати працювати належним чином.

Рішенням цього є використання зашифрованого DNS за допомогою DoH (DNS через HTTPS 38 ), DoT (DNS через TLS 39 ) із приватним DNS-сервером (його можна розмістити локально за допомогою такого рішення, як pi-hole 40 , віддалено розміщений за допомогою такого рішення, як nextdns.io, або за допомогою рішень, наданих вашим провайдером VPN або мережею Tor). Це має завадити вашому Інтернет-провайдеру або якомусь посереднику стежити за вашими запитами ... за винятком того, що це може бути не так.

Невелике проміжне застереження: цей посібник не обов’язково схвалює або рекомендує послуги Cloudflare, навіть якщо вони згадуються кілька разів у цьому розділі для технічного розуміння.

На жаль, протокол TLS, який використовується в більшості HTTPS-з’єднань у більшості браузерів (Chrome/Brave серед них), призведе до витоку доменного імені знову через SNI 41 рукостискання (це можна перевірити тут, на Cloudflare: https://www.cloudflare.com/ssl/encrypted-sni/ [Archive.org] ). На момент написання цього посібника лише браузери на базі Firefox підтримують ECH (Encrypted Client Hello 42 раніше відомий як eSNI 43 ) на деяких веб-сайтах, які шифруватимуть усе наскрізне (на додаток до використання безпечного приватного DNS через TLS/HTTPS) і дозволять вам приховати свої запити DNS від третіх сторін 44 . Цей параметр також не ввімкнено за замовчуванням, тому вам доведеться ввімкнути його самостійно.

На додаток до обмеженої підтримки браузера, лише веб-сервіси та CDN 45 за Cloudflare CDN підтримує ECH/eSNI на цьому етапі 46 . Це означає, що ECH та eSNI не підтримуються (на момент написання цього посібника) більшістю основних платформ, таких як:

Деякі країни люблять Росію 47 і Китай 48 може (неперевірено, незважаючи на статті) блокувати рукостискання ECH/eSNI на рівні мережі, щоб дозволити стеження та запобігти обходу цензури. Це означає, що ви не зможете встановити HTTPS-з’єднання зі службою, якщо не дозволите їм побачити, що це було.

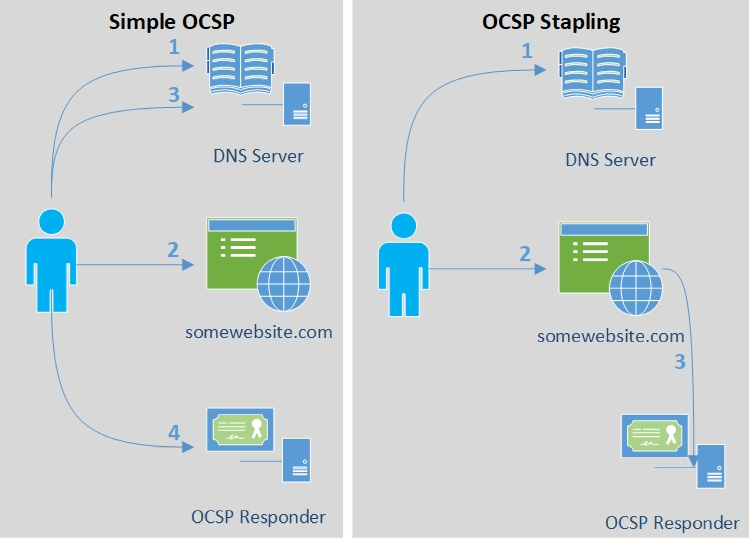

На цьому проблеми не закінчуються. Частина перевірки HTTPS TLS називається OCSP 49 і цей протокол, який використовується браузерами на базі Firefox, призведе до витоку метаданих у вигляді серійного номера сертифіката веб-сайту, який ви відвідуєте. Потім зловмисник може легко знайти веб-сайт, який ви відвідуєте, за номером сертифіката 50 . Цю проблему можна пом’якшити за допомогою зшивання OCSP 51 . На жаль, це ввімкнено, але не застосовується за умовчанням у браузері Firefox/Tor. Але веб-сайт, який ви відвідуєте, також повинен підтримувати це, і не всі це роблять. З іншого боку, браузери на основі Chromium використовують іншу систему під назвою CRLSets 52 ' 53 що, можливо, краще.

Ось список того, як різні браузери поводяться з OCSP: https://www.ssl.com/blogs/how-do-browsers-handle-revoked-ssl-tls-certificates/ [Archive.org]

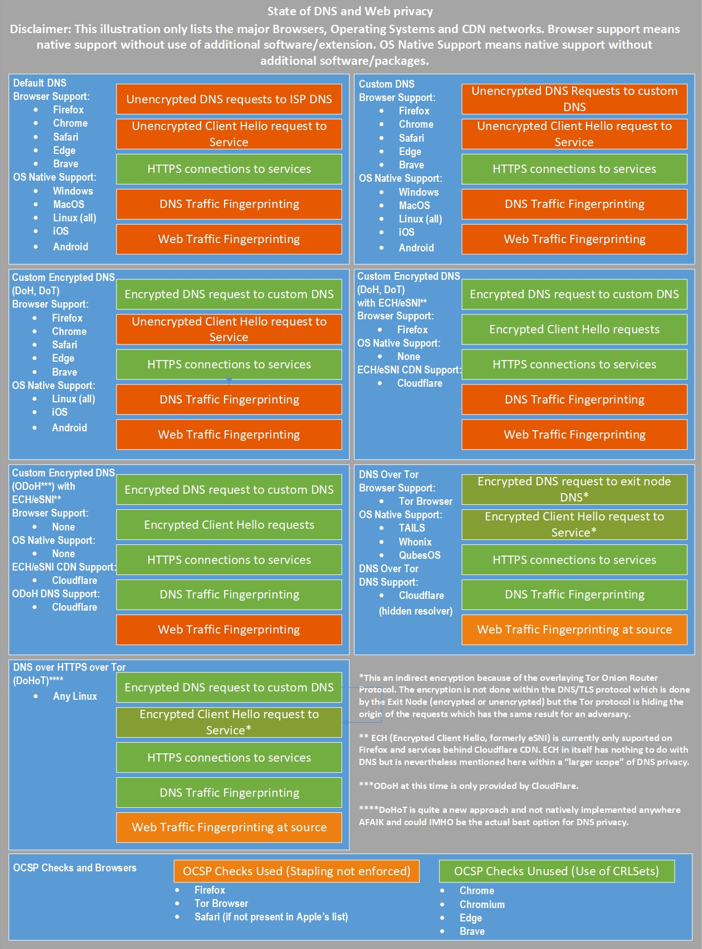

Ось ілюстрація проблеми, з якою ви можете зіткнутися в браузерах на базі Firefox:

Нарешті, навіть якщо ви використовуєте спеціальний зашифрований DNS-сервер (DoH або DoT) із підтримкою ECH/eSNI та зшиванням OCSP, цього може бути недостатньо для аналізу трафіку 54 показали, що все ще можна надійно знімати відбитки пальців і блокувати небажані запити. Лише DNS через Tor зміг продемонструвати ефективну конфіденційність DNS у нещодавніх дослідженнях, але навіть це можна подолати іншими засобами (див. Ваш анонімний трафік Tor/VPN ).

Можна також вирішити використовувати службу Tor Hidden DNS або ODoH (Oblivious DNS over HTTPS 55 ), щоб ще більше підвищити конфіденційність/анонімність, але , на жаль , наскільки нам відомо, на момент написання цієї статті ці методи надає лише Cloudflare ( https://blog.cloudflare.com/welcome-hidden-resolver/ [Archive.org] , https://blog.cloudflare.com/oblivious-dns/ [Archive.org] ). Це робочі та достатньо безпечні технічні варіанти, але є також моральний вибір, чи хочете ви використовувати Cloudflare чи ні (незважаючи на ризик, який представляють деякі дослідники 56 ).

Зауважте, що Oblivious DNS звертається до зловмисника, який підслуховує одне з перелічених тут з’єднань, але не всі. Він не стосується глобального пасивного противника (GPA), який може підслуховувати багато чи всі з цих з’єднань :

Нарешті, є також ця нова можливість під назвою DoHoT, яка означає DNS через HTTPS через Tor, яка також може ще більше підвищити вашу конфіденційність/анонімність і яку ви можете розглянути, якщо ви більш навички роботи з Linux. Перегляньте https://github.com/alecmuffett/dohot [Archive.org] . Цей посібник не допоможе вам із цим на даному етапі, але він може бути незабаром.

Ось ілюстрація, яка показує поточний стан конфіденційності DNS і HTTPS на основі наших поточних знань.

Що стосується вашого звичайного щоденного використання (без чутливості), пам’ятайте, що лише браузери на базі Firefox підтримують ECH (раніше eSNI) і що на даному етапі це корисно лише для веб-сайтів, розміщених за Cloudflare CDN. Якщо ви віддаєте перевагу версії на базі Chrome (що для деяких зрозуміло через деякі краще інтегровані функції, як-от миттєвий переклад), тоді ми рекомендуємо замість цього використовувати Brave, який підтримує всі розширення Chrome і забезпечує набагато кращу конфіденційність, ніж версія Chrome.

Але історія на цьому не закінчується. Тепер, тому що після всього цього, навіть якщо ви зашифруєте свій DNS і використаєте всі можливі засоби захисту. Прості IP-запити до будь-якого сервера, ймовірно, дозволять зловмиснику виявити, який сайт ви відвідуєте. І це просто тому, що до більшості веб-сайтів прив’язані унікальні IP-адреси, як описано тут: https://blog.apnic.net/2019/08/23/what-can-you-learn-from-an-ip-address / [Archive.org] . Це означає, що зловмисник може створити набір даних відомих веб-сайтів, наприклад, включаючи їхні IP-адреси, а потім зіставити цей набір даних із IP-адресою, яку ви запитуєте. У більшості випадків це призведе до правильного визначення веб-сайту, який ви відвідуєте. Це означає, що незважаючи на зшивання OCSP, незважаючи на ECH/eSNI, незважаючи на використання зашифрованого DNS... Зловмисник усе одно може вгадати веб-сайт, який ви відвідуєте.

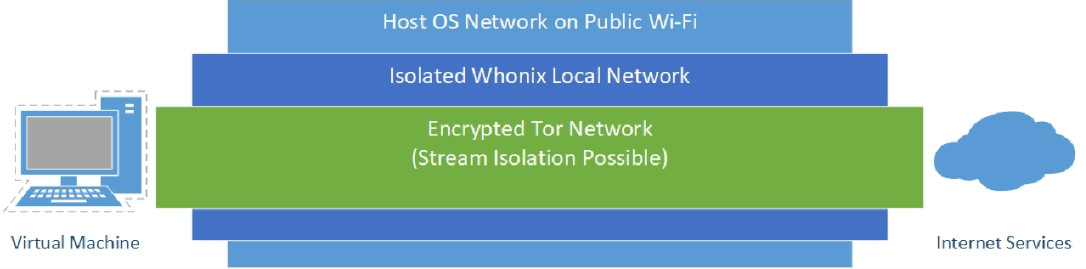

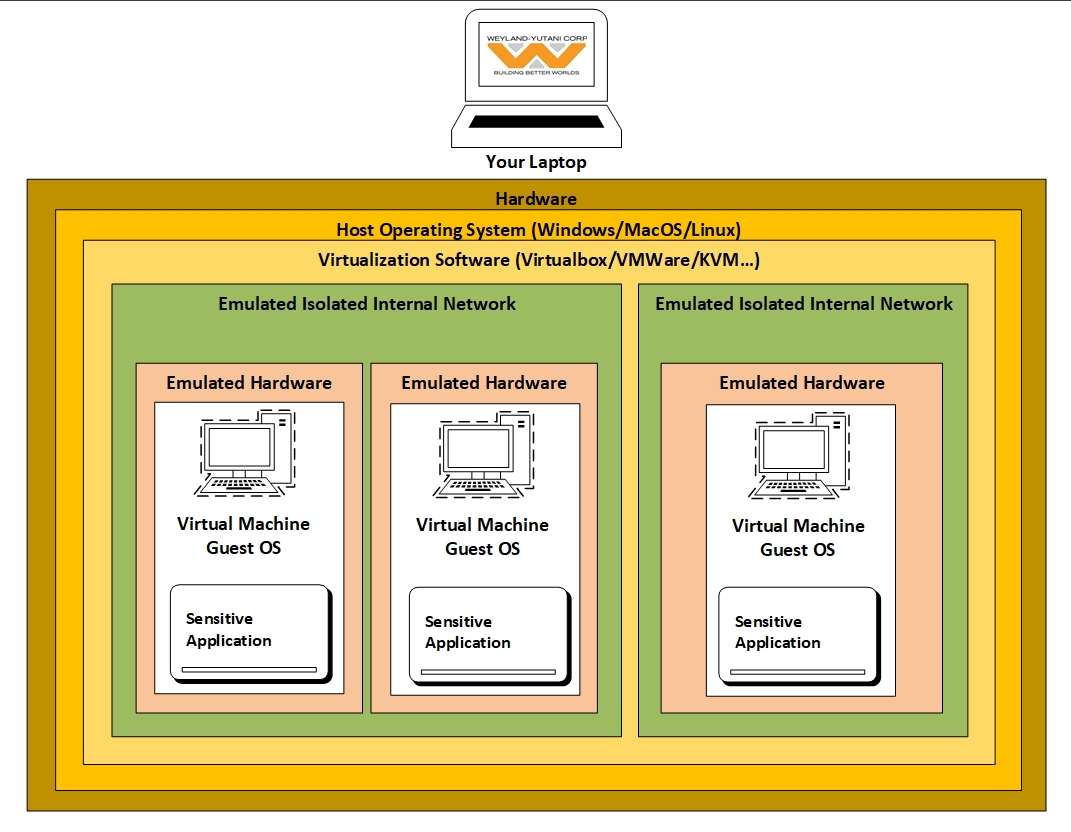

Тому, щоб пом’якшити всі ці проблеми (наскільки це можливо і якнайкраще), цей посібник пізніше рекомендуватиме два рішення: використання Tor і віртуалізоване (Див. Додаток W: Віртуалізація ) багаторівневе рішення VPN через Tor ( DNS через VPN через Tor або DNS через TOR). Інші варіанти також будуть пояснені (Tor через VPN, лише VPN, без Tor/VPN), але менш рекомендовані.

RFID означає радіочастотну ідентифікацію 57 , це технологія, яка використовується, наприклад, для безконтактних платежів і різних систем ідентифікації. Звичайно, ваш смартфон є серед цих пристроїв і має можливості безконтактної оплати RFID через NFC 58 . Як і у всьому іншому, такі можливості можуть використовуватися для відстеження різними учасниками.

Але, на жаль, це не обмежується вашим смартфоном, і ви також, ймовірно, постійно носите з собою певну кількість пристроїв із підтримкою RFID, наприклад:

Хоча все це не можна використовувати для деанонімізації вас від віддаленого зловмисника в Інтернеті, їх можна використовувати для звуження пошуку, якщо відомо ваше приблизне місцезнаходження в певний час. Наприклад, ви не можете виключити, що деякі магазини будуть ефективно сканувати (і реєструвати) усі чіпи RFID, що проходять через двері. Можливо, вони шукають свої картки постійного клієнта, але попутно реєструють інші. Такі мітки RFID можна відстежити до вашої особи та дозволити деанонімізацію.

Більше інформації у Вікіпедії: https://en.wikipedia.org/wiki/Radio-frequency_identification#Security_concerns [Без Wiki] [Archive.org] і https://en.wikipedia.org/wiki/Radio-frequency_identification#Privacy [Без Wiki] [Archive.org]

Єдиний спосіб пом’якшити цю проблему — не мати на собі RFID-міток або знову захистити їх за допомогою клітинки Фарадея. Ви також можете використовувати спеціалізовані гаманці/сумки, які спеціально блокують зв’язок RFID. Багато з них зараз виробляються відомими брендами, такими як Samsonite 59 . Ви просто не повинні носити такі RFID-пристрої під час виконання конфіденційної діяльності.

Див. Додаток N: Попередження про смартфони та розумні пристрої

Геолокація здійснюється не тільки за допомогою тріангуляції мобільних антен. Це також робиться за допомогою пристроїв Wi-Fi і Bluetooth навколо вас. Виробники операційних систем, такі як Google (Android 60 ) і Apple (IOS 61 ) підтримувати зручну базу даних про більшість точок доступу Wi-Fi, пристроїв Bluetooth та їх розташування. Коли ваш Android-смартфон або iPhone увімкнено (а не в режимі літака), він активно скануватиме (якщо ви спеціально не вимкнете цю функцію в налаштуваннях) точки доступу Wi-Fi та пристрої Bluetooth навколо вас і зможе визначати ваше геолокацію за допомогою точніше, ніж при використанні GPS.

Потім це активне та безперервне зондування можна надіслати назад до Google/Apple/Microsoft як частину їх телеметрії. Проблема в тому, що це зондування є унікальним і може використовуватися для однозначної ідентифікації користувача та відстеження такого користувача. Магазини, наприклад, можуть використовувати цю техніку для відбитків пальців клієнтів, зокрема коли вони повертаються, куди вони йдуть у магазині та як довго вони залишаються в певному місці. Є декілька паперів 62 ' 63 та статті 64 детально описуючи це питання.

Це дозволяє їм забезпечувати точне місцезнаходження, навіть коли GPS вимкнено, але це також дозволяє їм вести зручний облік усіх пристроїв Wi-Fi Bluetooth у всьому світі. До якого потім можуть отримати доступ вони або треті сторони для відстеження.

Примітка. Якщо у вас є смартфон Android, Google, ймовірно, знає, де він знаходиться, незалежно від того, що ви робите. Ви не можете дійсно довіряти налаштуванням. Вся операційна система створена компанією, якій потрібні ваші дані. Пам’ятайте, що якщо це безкоштовно, то ви є продуктом.

Але це не те, що можуть зробити всі точки доступу Wi-Fi. Нещодавно розроблені технології можуть навіть дозволити комусь точно відстежувати ваші рухи лише на основі радіоперешкод. Це означає, що можна відстежувати ваші переміщення всередині кімнати/будівлі на основі радіосигналів, що проходять. Це може здатися твердженням про теорію змови в капелюсі з фольги, але ось посилання 65 з демонстраціями цієї технології в дії: http://rfpose.csail.mit.edu/ [Archive.org] і відео тут: https://www.youtube.com/watch?v=HgDdaMy8KNE [Invidious]

Інші дослідники знайшли спосіб підрахувати людей у визначеному просторі, використовуючи лише Wi-Fi, див. https://www.news.ucsb.edu/2021/020392/dont-fidget-wifi-will-count-you [Archive.org]

Таким чином, можна уявити багато варіантів використання таких технологій, як-от запис того, хто входить у певні будівлі/офіси (наприклад, готелі, лікарні чи посольства), а потім виявити, хто з ким зустрічається, і таким чином відстежувати їх ззовні. Навіть якщо у них немає смартфона.

Знову ж таки, таку проблему можна було пом’якшити, лише перебуваючи в кімнаті/будівлі, яка діяла б як клітка Фарадея.

Ось ще одне відео того самого виду технології в дії: https://www.youtube.com/watch?v=FDZ39h-kCS8 [Invidious]

Див. Додаток N: Попередження про смартфони та розумні пристрої

Ви мало що можете зробити з цим. Крім того, що в першу чергу не можна ідентифікувати.

Вони використовувалися принаймні з 2008 року з використанням атаки під назвою «Jasager» 66 і це може зробити будь-хто за допомогою саморобних інструментів або комерційних пристроїв, таких як Wi-Fi Pineapple 67 .

Нижче наведено кілька відео, які детальніше пояснюють цю тему:

Ці пристрої поміщаються в невелику сумку та можуть керувати середовищем Wi-Fi будь-якого місця в межах їх дії. Наприклад, бар/ресторан/кафе/лобі готелю. Ці пристрої можуть змусити клієнтів Wi-Fi від’єднатися від поточної мережі Wi-Fi (за допомогою атак деавтентифікації та роз’єднання 68 ) під час підробки звичайних мереж Wi-Fi у тому самому місці. Вони продовжуватимуть виконувати цю атаку, поки ваш комп’ютер або ви не вирішите спробувати підключитися до шахрайської точки доступу.

Потім ці пристрої можуть імітувати портал приєднання 69 з таким самим макетом, як Wi-Fi, до якого ви намагаєтеся отримати доступ (наприклад, портал реєстрації Wi-Fi в аеропорту). Або вони можуть просто надати вам необмежений доступ до Інтернету, який вони самі отримають з того самого місця.

Коли ви підключитесь через Rogue AP, ця точка доступу зможе виконувати різні атаки типу "людина посередині" для аналізу вашого трафіку. Це можуть бути зловмисні перенаправлення або просте перехоплення трафіку. Потім вони можуть легко ідентифікувати будь-якого клієнта, який, наприклад, спробує підключитися до сервера VPN або мережі Tor.

Це може бути корисно, коли ви знаєте, що хтось, кого ви хочете деанонімізувати, знаходиться в людному місці, але ви не знаєте, хто. Це дозволить такому зловмиснику, можливо, знімати відбитки будь-якого веб-сайту, який ви відвідуєте, незважаючи на використання HTTPS, DoT, DoH, ODoH, VPN або Tor за допомогою аналізу трафіку, як зазначено вище в розділі DNS.

Їх також можна використовувати для ретельного створення та обслуговування розширених фішингових веб-сторінок, які збиратимуть ваші облікові дані або намагатимуться змусити вас встановити зловмисний сертифікат, який дозволить їм бачити ваш зашифрований трафік.

Як їх пом'якшити? Якщо ви все-таки підключитесь до загальнодоступної точки доступу Wi-Fi, скористайтеся Tor або VPN, а потім Tor (Tor через VPN) або навіть (VPN через Tor), щоб приховати трафік від шахрайської точки доступу, продовжуючи її використовувати.

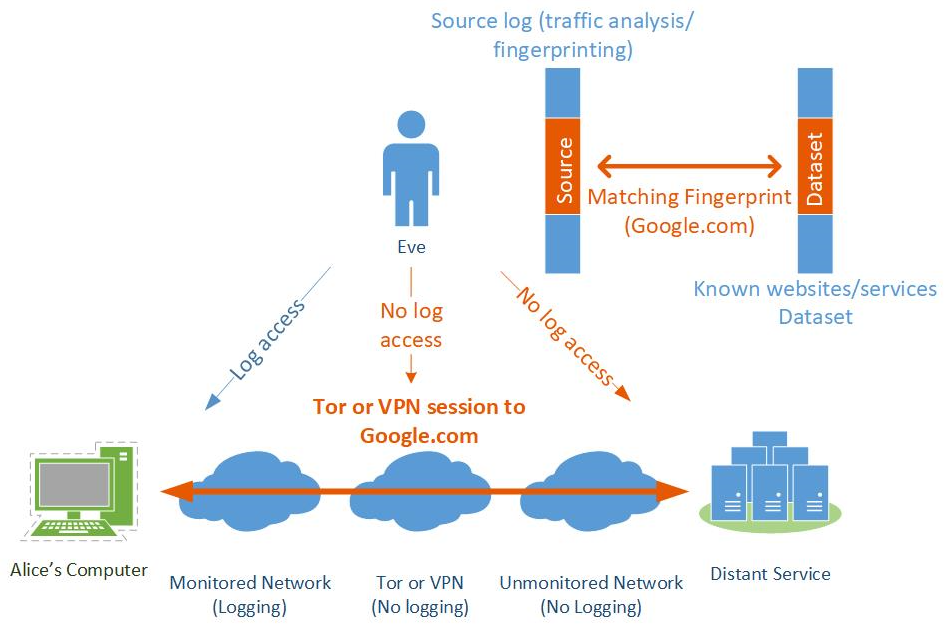

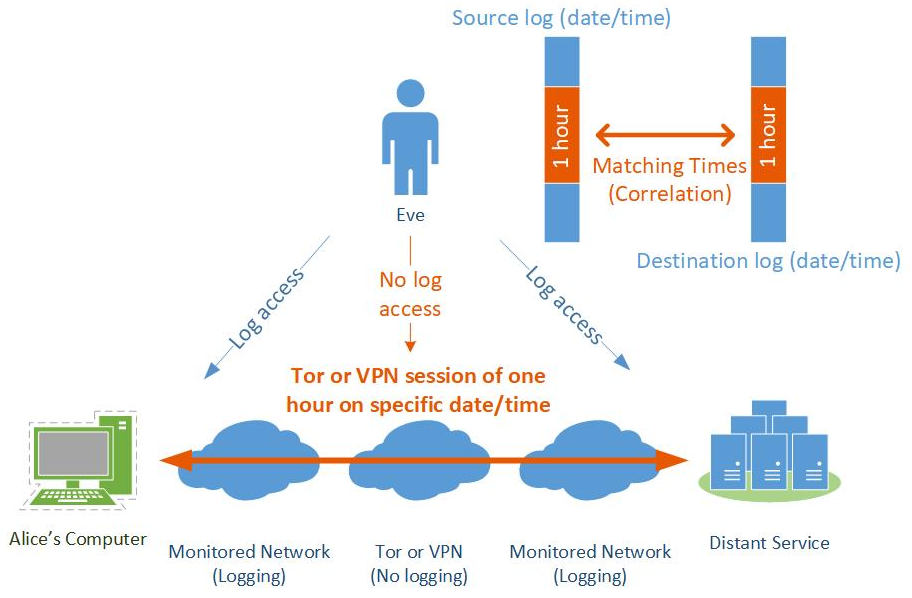

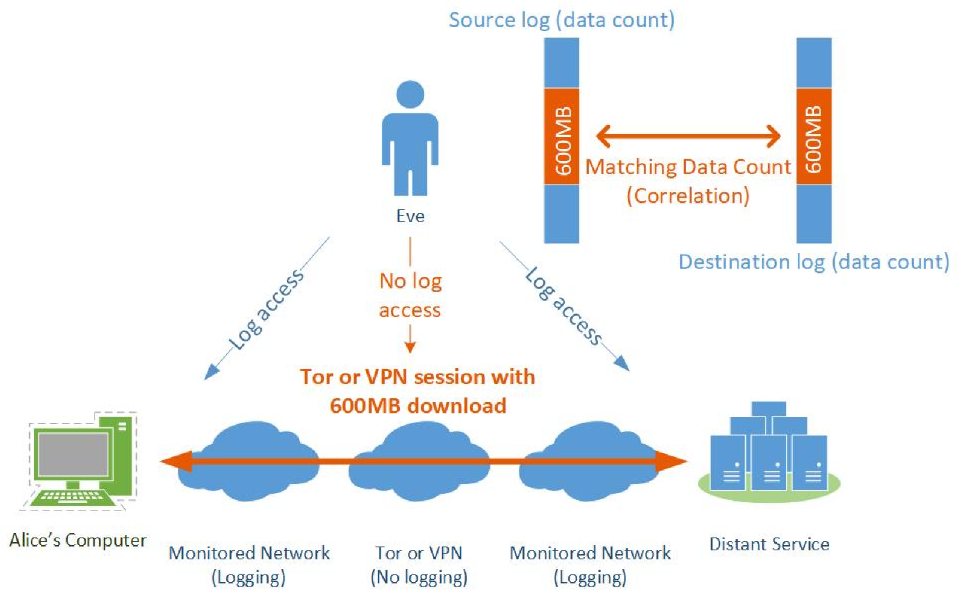

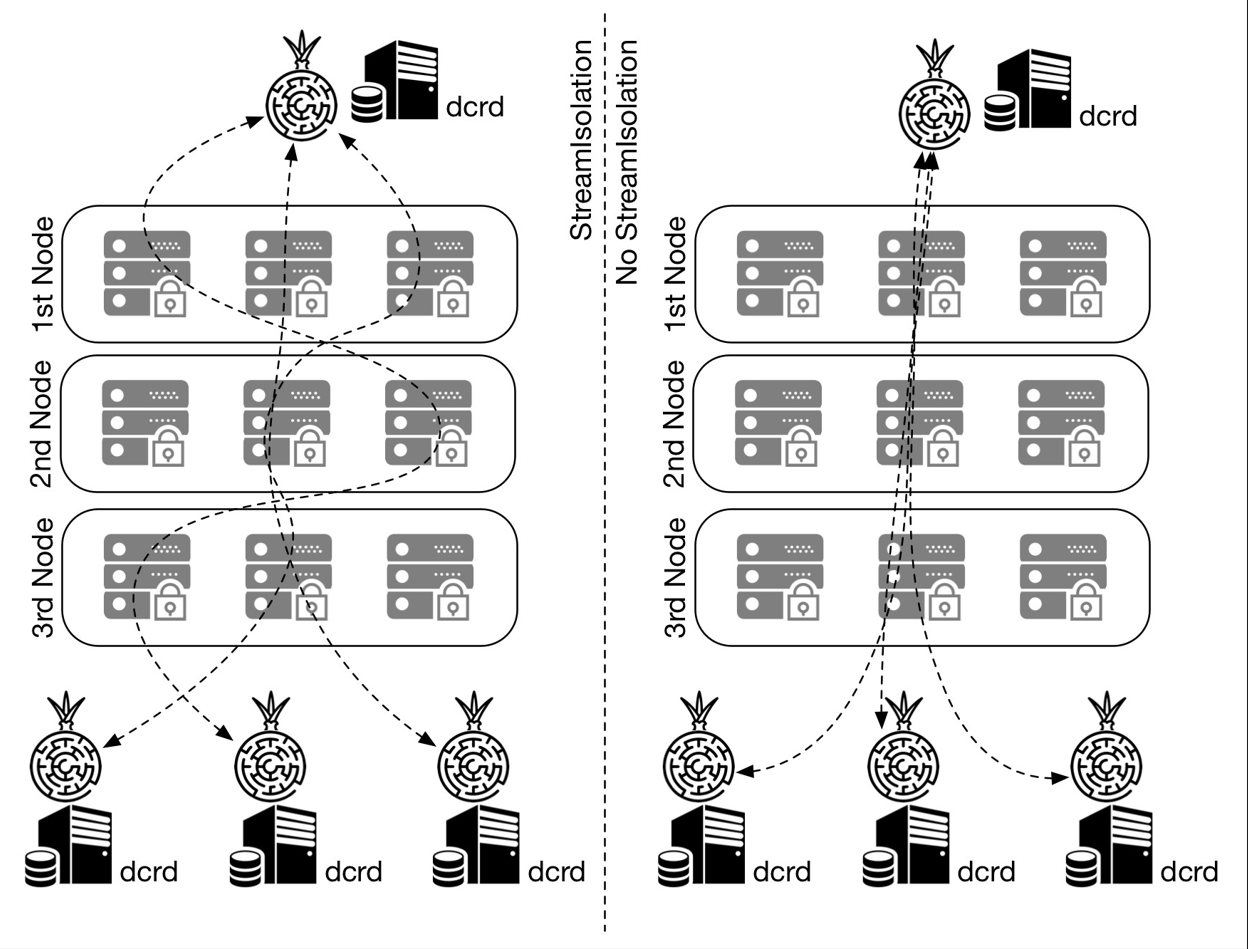

Tor і VPN не є срібною кулею. Протягом багатьох років було розроблено та вивчено багато передових методів для деанонімізації зашифрованого трафіку Tor 70 . Більшість із цих методів є кореляційними атаками, які так чи інакше співвідносять ваш мережевий трафік із журналами чи наборами даних. Ось кілька прикладів:

Існують способи пом’якшити їх, наприклад:

Зауважте ще раз, що цього може бути недостатньо проти вмотивованого глобального противника 76 з широким доступом до глобального масового стеження. Такий зловмисник може мати доступ до журналів незалежно від того, де ви перебуваєте, і використовувати їх для деанонімізації. Зазвичай ці атаки є частиною так званого нападу Сибіл 77 . Ці супротивники виходять за рамки цього посібника.

Майте також на увазі, що всі інші методи, описані в цьому посібнику, такі як аналіз поведінки, також можна використовувати для опосередкованої деанонімізації користувачів Tor (див. далі Ваш цифровий відбиток пальця, слід і онлайн-поведінка ).

Я також наполегливо рекомендую прочитати цей дуже хороший, повний і ретельний (і більш детальний) посібник про більшість відомих векторів атак на Tor: https://github.com/Attacks-on-Tor/Attacks-on-Tor [Archive.org] а також цю недавню публікацію дослідження https://www.researchgate.net/publication/323627387_Shedding_Light_on_the_Dark_Corners_of_the_Internet_A_Survey_of_Tor_Research [Archive.org]

А також цю чудову серію публікацій у блозі: https://www.hackerfactor.com/blog/index.php?/archives/906-Tor-0day-The-Management-Vulnerability.html [Archive.org]

Нещодавно була здійснена спроба однієї з цих атак на мережу Tor. Більше інформації можна знайти тут: https://arstechnica.com/information-technology/2014/07/active-attack-on-tor-network-tried-to-decloak-users -на-п'ять місяців/ [Archive.org]

Нарешті, пам’ятайте, що використання Tor вже можна вважати підозрілою діяльністю 78 , і деякі можуть вважати його використання зловмисним 79 .

Пізніше в цьому посібнику будуть запропоновані деякі способи пом’якшення таких атак шляхом зміни джерела з самого початку (наприклад, за допомогою загальнодоступних Wi-Fi). Пам’ятайте, що такі атаки зазвичай здійснюються висококваліфікованими, дуже винахідливими та вмотивованими противниками, і вони виходять за рамки цього посібника. Також рекомендуємо дізнатися про практичні кореляційні атаки, які виконуються спецслужбами: https://officercia.mirror.xyz/WeAilwJ9V4GIVUkYa7WwBwV2II9dYwpdPTp3fNsPFjo [Archive.org]

Відмова від відповідальності: слід також зазначити, що Tor не призначений для захисту від глобального противника. Для отримання додаткової інформації див. https://svn-archive.torproject.org/svn/projects/design-paper/tor-design.pdf [Archive.org] і, зокрема, «Частина 3. Цілі та припущення проекту».

Ви бачили це в бойовиках/шпигунських/науково-фантастичних фільмах і серіалах, головні герої завжди виймають акумулятор своїх телефонів, щоб переконатися, що ним не можна користуватися. Більшість людей подумає, що це надмірно. Ну, на жаль, ні, тепер це стає правдою принаймні для деяких пристроїв:

Такі пристрої продовжуватимуть передавати ідентифікаційну інформацію на пристрої поблизу навіть у режимі офлайн за допомогою Bluetooth Low-Energy 84 . Вони не мають прямого доступу до пристроїв (які не підключені до Інтернету), а замість цього використовують BLE, щоб знайти їх через інші пристрої поблизу 85 . Вони використовують одноранговий зв’язок короткого радіусу дії Bluetooth, щоб транслювати свій статус через сусідні онлайн-пристрої.

Тепер вони могли знаходити такі пристрої та зберігати місцезнаходження в якійсь базі даних, яку потім могли використовувати треті сторони або вони самі для різних цілей (включно з аналітикою, рекламою або збором доказів/розвідувальних даних).

Див. Додаток N: Попередження про смартфони та розумні пристрої

TLDR: не беріть із собою такі пристрої, коли займаєтесь делікатною діяльністю.

IMEI (міжнародний ідентифікатор мобільного обладнання). 86 ) та IMSI (міжнародна ідентифікація мобільного абонента 87 ) унікальні номери, створені виробниками стільникових телефонів і операторами стільникового зв’язку.

IMEI прив'язаний безпосередньо до телефону, яким ви користуєтеся. Цей номер відомий і відстежується операторами стільникового зв’язку та виробниками. Кожного разу, коли ваш телефон підключається до мобільної мережі, він реєструватиме IMEI в мережі разом із IMSI (якщо SIM-карта вставлена, але вона навіть не потрібна). Його також використовують багато програм (наприклад, банківські програми, які зловживають дозволом телефону на Android 88 ) і операційні системи смартфона (Android/IOS) для ідентифікації пристрою 89 . Це можливо, але важко (і не є незаконним у багатьох юрисдикціях 90 ), щоб змінити IMEI на телефоні, але, мабуть, простіше та дешевше просто знайти та купити якийсь старий (робочий) телефон Burner за кілька євро (цей посібник призначений для Німеччини, пам’ятайте) на блошиному ринку чи в якомусь випадковому маленькому магазині.

IMSI прив’язується безпосередньо до передплати мобільного зв’язку або плану передоплати, який ви використовуєте, і прив’язується до вашого номера телефону оператором мобільного зв’язку. IMSI жорстко закодовано безпосередньо на SIM-карті та не може бути змінено. Пам’ятайте, що кожного разу, коли ваш телефон підключається до мобільної мережі, він також реєструє IMSI в мережі разом із IMEI. Як і IMEI, IMSI також використовується деякими програмами та операційними системами смартфонів для ідентифікації та відстежується. Деякі країни ЄС, наприклад, підтримують базу даних асоціацій IMEI/IMSI для легкого запиту правоохоронних органів.

Сьогодні розповісти свій (справжній) номер телефону те ж саме або навіть краще, ніж роздати номер соціального страхування/ідентифікаційний номер паспорта/ідентифікаційний номер громадянина.

IMEI та IMSI можна отримати принаймні шістьма способами:

Ось також гарне відео YouTube на цю тему: DEFCON Safe Mode - Cooper Quintin - Detecting Fake 4G Base Stations in Real-Time https://www.youtube.com/watch?v=siCk4pGGcqA [Invidious]

З цих причин вкрай важливо отримати спеціальний анонімний номер телефону та/або анонімний телефон для запису з попередньо оплаченою SIM-карткою, придбаною готівкою, яка жодним чином не прив’язана до вас (в минулому чи зараз) для ведення конфіденційної діяльності. Також можна отримати анонімний попередньо оплачений, але бажано виділений номер у безкоштовних і платних онлайн-сервісах, які приймають анонімні криптовалюти, як-от Monero. Отримайте більше практичних вказівок тут: Отримання анонімного номера телефону .

Хоча є деякі виробники смартфонів, такі як Purism із серією Librem 99 які стверджують, що дбають про вашу конфіденційність, вони все ще не дозволяють рандомізацію IMEI, що, на нашу думку, є ключовою функцією захисту від відстеження, яку мають надавати такі виробники. Хоча цей захід не перешкоджатиме відстеженню IMSI на SIM-карті, він принаймні дозволить вам зберегти той самий «телефон для запису» та лише змінювати SIM-карти замість того, щоб змінювати обидві для конфіденційності.

Див. Додаток N: Попередження про смартфони та розумні пристрої

MAC-адреса 100 — це унікальний ідентифікатор, прив’язаний до вашого фізичного мережевого інтерфейсу (дротового Ethernet або Wi-Fi), і, звичайно, його можна використовувати для відстеження, якщо він не рандомізований. Як і у випадку з IMEI, виробники комп’ютерів і мережевих карт зазвичай зберігають журнали своїх продажів (зазвичай включаючи такі речі, як серійний номер, IMEI, Mac-адреси тощо), і вони знову можуть відстежувати, де і коли комп’ютер із вказаною MAC-адресою було продано та кому. Навіть якщо ви купили його за готівку в супермаркеті, у супермаркеті все одно може бути система відеоспостереження (або система відеоспостереження біля цього магазину), і знову ж таки час/дата продажу можна використати, щоб дізнатися, хто був там, використовуючи журнали антен постачальника мобільного зв’язку на того часу (IMEI/IMSI).

Виробники операційних систем (Google/Microsoft/Apple) також зберігатимуть журнали пристроїв та їхні MAC-адреси у своїх журналах для ідентифікації пристроїв (наприклад, служби пошуку типу пристрою). Apple може сказати, що MacBook із цією конкретною MAC-адресою раніше був прив’язаний до певного облікового запису Apple. Можливо, ваш до того, як ви вирішили використовувати MacBook для конфіденційних справ. Можливо, іншому користувачеві, який продав його вам, але пам’ятає вашу електронну пошту/номер із моменту продажу.

Ваш домашній маршрутизатор/точка доступу Wi-Fi зберігає журнали пристроїв, зареєстрованих у Wi-Fi, і до них також можна отримати доступ, щоб дізнатися, хто використовував вашу Wi-Fi. Іноді це може бути зроблено дистанційно (і тихо) провайдером залежно від того, чи цей маршрутизатор/точка доступу Wi-Fi «керується» дистанційно провайдером (що часто буває, коли вони надають маршрутизатор своїм клієнтам).

Деякі комерційні пристрої реєструватимуть MAC-адреси, що переміщуються з різними цілями, як-от затори на дорогах 101 .

Отже, знову важливо не брати з собою телефон, коли/де ви виконуєте конфіденційну діяльність. Якщо ви користуєтеся власним ноутбуком, дуже важливо приховати цю MAC-адресу (та адресу Bluetooth) усюди, де ви ним користуєтеся, і будьте дуже обережні, щоб не допустити витоку інформації. На щастя, багато останніх ОС тепер мають або дозволяють можливість рандомізувати MAC-адреси (Android, IOS, Linux і Windows 10/11), за помітним винятком macOS, яка не підтримує цю функцію навіть у своїй останній версії Big Sur.

Див. Додаток N: Попередження про смартфони та розумні пристрої

Ваша MAC-адреса Bluetooth схожа на попередню MAC-адресу, за винятком того, що вона призначена для Bluetooth. Знову ж таки, його можна використовувати для відстеження вас, оскільки виробники та виробники операційних систем зберігають журнали такої інформації. Він може бути прив’язаний до місця/часу/дати або облікових записів, а потім може використовуватися для відстеження вас за допомогою такої інформації, платіжної інформації магазину, відеоспостереження або журналів мобільної антени у відповідності.

Операційні системи мають засоби захисту для рандомізації цих адрес, але все ще піддаються вразливості 102 .

З цієї причини, і якщо вони вам дійсно не потрібні, вам слід просто повністю вимкнути Bluetooth у налаштуваннях BIOS/UEFI, якщо це можливо, або в операційній системі в іншому випадку.

У Windows 10 вам потрібно буде вимкнути та ввімкнути пристрій Bluetooth у самому диспетчері пристроїв, щоб примусово рандомізувати адресу для наступного використання та запобігти відстеженню.

Загалом, це не повинно викликати зайвого занепокоєння порівняно з MAC-адресами. Адреси BT досить часто рандомізуються.

Див. Додаток N: Попередження про смартфони та розумні пристрої

Всі сучасні процесори 103 зараз інтегрують приховані платформи керування, такі як нині сумнозвісний Intel Management Engine 104 і AMD Platform Security Processor 105 .

Ці платформи керування — це невеликі операційні системи, які працюють безпосередньо на вашому центральному процесорі, якщо вони мають живлення. Ці системи мають повний доступ до мережі вашого комп’ютера, і до них може отримати доступ зловмисник, щоб деанонімізувати вас різними способами (використовуючи, наприклад, прямий доступ або використовуючи зловмисне програмне забезпечення), як показано в цьому повчальному відео: BlackHat, How to Hack a Turned-Off Комп’ютер або запуск непідписаного коду в Intel Management Engine https://www.youtube.com/watch?v=9fhNokIgBMU [Invidious] .

У минулому вони вже зазнали кількох уразливостей безпеки 106 що дозволило шкідливим програмам отримати контроль над цільовими системами. Їх також звинувачують багато учасників конфіденційності, включаючи EFF і Libreboot, у тому, що вони є бекдором у будь-якій системі. 107 .

Є кілька не дуже простих способів 108 щоб вимкнути Intel IME на деяких процесорах, і ви повинні це зробити, якщо можете. Для деяких ноутбуків AMD його можна вимкнути в налаштуваннях BIOS, вимкнувши PSP.

Зауважте, що на захист AMD не було виявлено вразливості безпеки для ASP і бекдорів. Дивіться https://www.youtube.com/watch?v=bKH5nGLgi08&t=2834s [Invidious] . Крім того, AMD PSP не надає жодних можливостей віддаленого керування на відміну від Intel IME.

Якщо ви відчуваєте себе більш авантюрним, ви можете встановити свій власний BIOS за допомогою Coreboot 109 або Libreboot (дистрибутив Coreboot), якщо ваш ноутбук це підтримує. Coreboot дозволяє користувачам додавати власний мікрокод або інші мікропрограмні блоки, щоб машина працювала, але це залежить від вибору користувача, і станом на грудень 2022 року Libreboot прийняв подібний прагматичний підхід для підтримки нових пристроїв у Coreboot дерево. (Дякую, люб'язному Анону, який виправив попередню інформацію в цьому абзаці.)

Перевір себе:

Деякі процесори мають невиправні недоліки (особливо процесори Intel), які можуть бути використані різними зловмисними програмами. Ось хороший поточний список таких вразливостей, які впливають на нещодавно поширені ЦП: https://en.wikipedia.org/wiki/Transient_execution_CPU_vulnerability [Без Wiki] [Archive.org]

Деякі з них можна уникнути за допомогою налаштувань програмного забезпечення віртуалізації, які можуть пом’якшити такі експлойти. Перегляньте цей посібник для отримання додаткової інформації https://www.whonix.org/wiki/Spectre_Meltdown [Archive.org] (попередження: це може серйозно вплинути на продуктивність ваших віртуальних машин).

Цей посібник не заглиблюватиметься в атаки на бічні канали та мікроархітектуру, але ми висвітлимо деякі проблеми з архітектурами ЦП Intel і AMD, які будуть усунені. Важливо розуміти, що апаратне забезпечення однаково сприйнятливе до помилок і, отже, до експлуатації, незалежно від виробника.

У цьому посібнику ми пом’якшимо деякі з цих проблем, порекомендувавши використовувати віртуальні машини на виділеному анонімному ноутбуці для конфіденційних дій, які використовуватимуться лише з анонімної публічної мережі.

Крім того, ми рекомендуємо використовувати процесори AMD замість процесорів Intel.

Будь то Android, iOS, Windows, macOS або навіть Ubuntu. Більшість популярних операційних систем тепер збирають телеметричну інформацію за замовчуванням, навіть якщо ви ніколи не погоджуєтеся або не відмовляєтеся 110 з самого початку. Деякі, такі як Windows, навіть не дозволять повністю вимкнути телеметрію без деяких технічних налаштувань. Цей збір інформації може бути великим і включати приголомшливу кількість деталей (метаданих і даних) про ваші пристрої та їх використання.

Ось хороші огляди того, що збирають ці п’ять популярних ОС у їхніх останніх версіях:

Не тільки операційні системи збирають телеметричні послуги, але й самі програми, як-от браузери, поштові клієнти та програми соціальних мереж, установлені у вашій системі.

Важливо розуміти, що ці телеметричні дані можуть бути пов’язані з вашим пристроєм і допомогти деанонімізувати вас, а пізніше можуть бути використані проти вас зловмисником, який отримає доступ до цих даних.

Це не означає, наприклад, що пристрої Apple є жахливим вибором для якісної конфіденційності (хоча це може змінитися 113 ), але вони, звичайно, не найкращі варіанти для (відносної) анонімності. Вони можуть захистити вас від того, що треті сторони знають, що ви робите, але не від себе. Цілком імовірно, вони точно знають, хто ви.

Далі в цьому посібнику ми використаємо всі наявні засоби, щоб вимкнути та заблокувати якомога більше телеметрії, щоб пом’якшити цей вектор атаки в операційних системах, які підтримуються в цьому посібнику. Серед них будуть Windows, macOS і навіть Linux у певному відношенні.

Див. Додаток N: Попередження про смартфони та розумні пристрої

Ти зрозумів; Ваш смартфон є передовим пристроєм для шпигунства/відстеження, який:

Дані передаються, навіть якщо ви відмовилися 110 , обробляється та зберігається необмежений час (швидше за все незашифрованим 114 ) різними третіми особами 115 .

Але це ще не все, цей розділ називається не «Смартфони», а «Розумні пристрої», тому що за вами шпигує не тільки ваш смартфон. Це також будь-який інший розумний пристрій, який ви можете мати:

Див. Додаток N: Попередження про смартфони та розумні пристрої

Висновок: не беріть із собою смарт-пристрої, коли займаєтесь делікатною діяльністю.

Ваші метадані — це вся інформація про вашу діяльність без фактичного вмісту цієї діяльності. Наприклад, це все одно, що знати, що вам подзвонив онколог, перш ніж подзвонити своїй родині та друзям. Ви не знаєте, що було сказано під час розмови, але ви можете здогадатися, що це було лише з метаданих 124 .

Ці метадані також часто включатимуть ваше місцезнаходження, яке збирають смартфони, операційні системи (Android 125 /IOS), браузери, програми, веб-сайти. Швидше за все, кілька компаній точно знають, де ви перебуваєте в будь-який час 126 через ваш смартфон 127 .

Ці дані про місцезнаходження використовувалися в багатьох судових справах 128 вже в рамках «ордерів геозонування» 129 які дозволяють правоохоронним органам запитувати у компаній (таких як Google/Apple) список усіх пристроїв, присутніх у певному місці в певний час. Крім того, ці дані про місцезнаходження навіть продаються приватними компаніями військовим, які потім можуть ними зручно користуватися 130 . Ці ордери починають широко використовуватися правоохоронними органами 131 ' 132 ' 133 .

Якщо ви хочете на собі випробувати, як виглядатиме «ордер на геозонування», ось приклад: https://wigle.net/ .

Тепер припустімо, що ви використовуєте VPN, щоб приховати свій IP. Платформа соціальних мереж знає, що ви були активними в цьому обліковому записі 4 листопада з 8 ранку до 13:00 з цією IP-адресою VPN. VPN нібито не веде журналів і не може відстежити IP-адресу VPN до вашої IP-адреси. Однак ваш інтернет-провайдер знає (або принаймні може знати), що ви були підключені до того ж VPN-провайдера 4 листопада з 7:30 до 14:00, але не знає, що ви з ним робили.

Питання: чи є десь хтось, хто мав би обидві частини інформації 134 для кореляції в зручній базі даних?

Ви чули про Едварда Сноудена 135 ? Зараз саме час погуглити його та прочитати його книгу 136 . Також читайте про XKEYSCORE 137 ' 138 , М'ЯЗОВА 139 , СОРМ 140 , Темпора 141 і PRISM 142 .

Див. «Ми вбиваємо людей на основі метаданих» 143 або цей знаменитий твіт від ЦАХАЛ https://twitter.com/idf/status/1125066395010699264 [Archive.org] [Nitter] .

Див. Додаток N: Попередження про смартфони та розумні пристрої

Це та частина, де варто подивитися документальний фільм «Соціальна дилема» 144 на Netflix, оскільки вони висвітлюють цю тему набагато краще, ніж будь-хто інший.

Сюди входить те, як ви пишете (стилометрія) 145 ' 146 , як ти поводишся 147 ' 148 . Спосіб натискання. Спосіб перегляду. Шрифти, які ви використовуєте у своєму браузері 149 . Відбитки пальців використовуються, щоб здогадатися, хто хтось за поведінкою користувача. Можливо, ви використовуєте певні педантичні слова або робите специфічні орфографічні помилки, які можуть видати вас за допомогою простого пошуку в Google за подібними функціями, оскільки ви вводили порівнянний текст у якійсь публікації на Reddit 5 років тому, використовуючи не дуже анонімний обліковий запис Reddit 150 . Лише слова, які ви вводите в пошуковій системі, можуть бути використані проти вас, оскільки органи влади тепер мають ордери на пошук користувачів, які використовували певні ключові слова в пошукових системах 151 .

Платформи соціальних медіа, такі як Facebook/Google, можуть піти далі й зареєструвати вашу поведінку в самому браузері. Наприклад, вони можуть зареєструвати все, що ви вводите, навіть якщо ви його не надсилаєте/зберігаєте. Подумайте про те, коли ви створюєте електронний лист у Gmail. Він зберігається автоматично під час введення. Вони також можуть реєструвати ваші клацання та рухи курсору.

Все, що їм потрібно, щоб досягти цього в більшості випадків, — увімкнути Javascript у вашому браузері (що є у більшості браузерів, включаючи браузер Tor за замовчуванням). Навіть якщо Javascript вимкнено, є способи зняти ваш відбиток пальця 152 .

Хоча ці методи зазвичай використовуються для маркетингових цілей і реклами, вони також можуть бути корисним інструментом для користувачів зняття відбитків пальців. Це тому, що ваша поведінка є унікальною або достатньо унікальною, щоб з часом вас могли деанонімізувати.

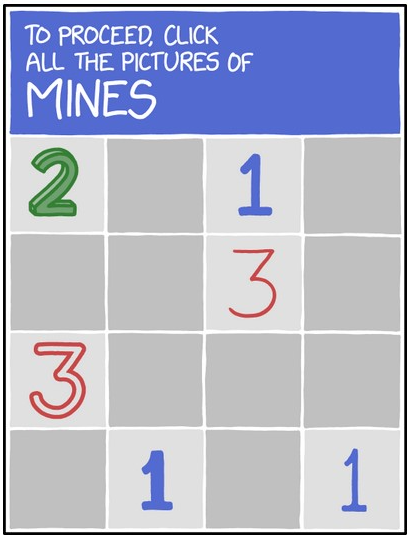

Ось кілька прикладів:

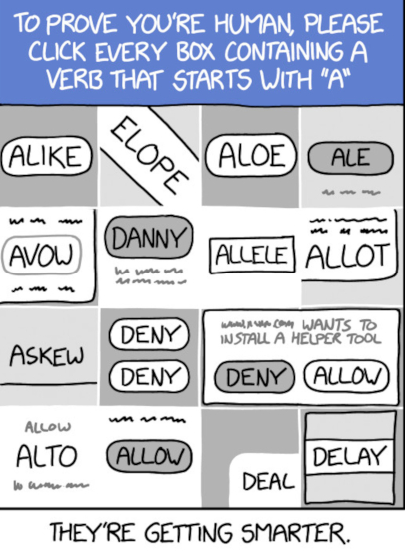

Потім можна використовувати алгоритми аналізу, щоб зіставити ці шаблони з іншими користувачами та зіставити вас з іншим відомим користувачем. Незрозуміло, чи такі дані вже використовуються урядами та правоохоронними органами, але це може бути в майбутньому. І поки це в основному використовується для цілей реклами/маркетингу/captchas. У короткостроковому або середньостроковому майбутньому він може використовуватися і, ймовірно, буде використаний для розслідування, щоб деанонімізувати користувачів.

Ось цікавий приклад, на якому ви намагаєтеся побачити деякі з цих речей у дії: https://clickclickclick.click (на жаль, для цього немає посилань на архів). Ви побачите, що з часом це стане цікавим (для цього потрібно ввімкнути Javascript).

Ось також нещодавній приклад, який просто показує, що Google Chrome збирає про вас: https://web.archive.org/web/https://pbs.twimg.com/media/EwiUNH0UYAgLY7V?format=jpg&name=4096x4096

Ось деякі інші ресурси на цю тему, якщо ви не можете переглянути цей документальний фільм:

Отже, як ви можете пом’якшити їх?

Ви повинні грати і повністю прийняти роль, як це зробив би актор для вистави. Вам потрібно стати іншою людиною, думати і діяти як ця людина. Це не технічне, а людське пом’якшення. У цьому ви можете покладатися тільки на себе.

Зрештою, здебільшого ви самі можете обдурити ці алгоритми, засвоївши нові звички та не розкриваючи реальну інформацію під час використання анонімних ідентифікацій. Див. Додаток A4: Протидія судовій лінгвістиці .

Це підказки, які ви можете дати з часом, які можуть вказати на вашу справжню особу. Можливо, ви розмовляєте з кимось або публікуєте повідомлення на дошці/форумі/Reddit. У цих дописах з часом ви можете отримати витік інформації про своє справжнє життя. Це можуть бути спогади, досвід або підказки, якими ви поділилися, які потім можуть дозволити вмотивованому противнику створити профіль, щоб звузити пошук.

Реальним використанням і добре задокументованим випадком цього був арешт хакера Джеремі Хаммонда 155 який з часом поділився декількома подробицями свого минулого, які пізніше були виявлені.

У Bellingcat також є кілька випадків, пов’язаних з OSINT 156 . Перегляньте їх дуже інформативний (але трохи застарілий) інструментарій тут: https://docs.google.com/spreadsheets/d/18rtqh8EG2q1xBo2cLNyhIDuK9jrPGwYr9DI2UncoqJQ/edit#gid=930747607 [Archive.org]

У нашій спільноті Matrix є кімната для дискусій OSINT. Не соромтеся приєднатися до #OSINT:matrix.org.

Ви також можете переглянути деякі зручні списки деяких доступних інструментів OSINT тут, якщо ви хочете спробувати їх на собі, наприклад:

А також цей цікавий список відтворення на YouTube: https://www.youtube.com/playlist?list=PLrFPX1Vfqk3ehZKSFeb9pVIHqxqrNW8Sy [Invidious]

А також цікаві подкасти:

https://www.inteltechniques.com/podcast.html

Ви ніколи не повинні ділитися реальним особистим досвідом/подробицями, використовуючи свої анонімні особи, що згодом може призвести до пошуку вашої справжньої особи. Ви побачите докладнішу інформацію про це в розділі Створення нових ідентифікацій .

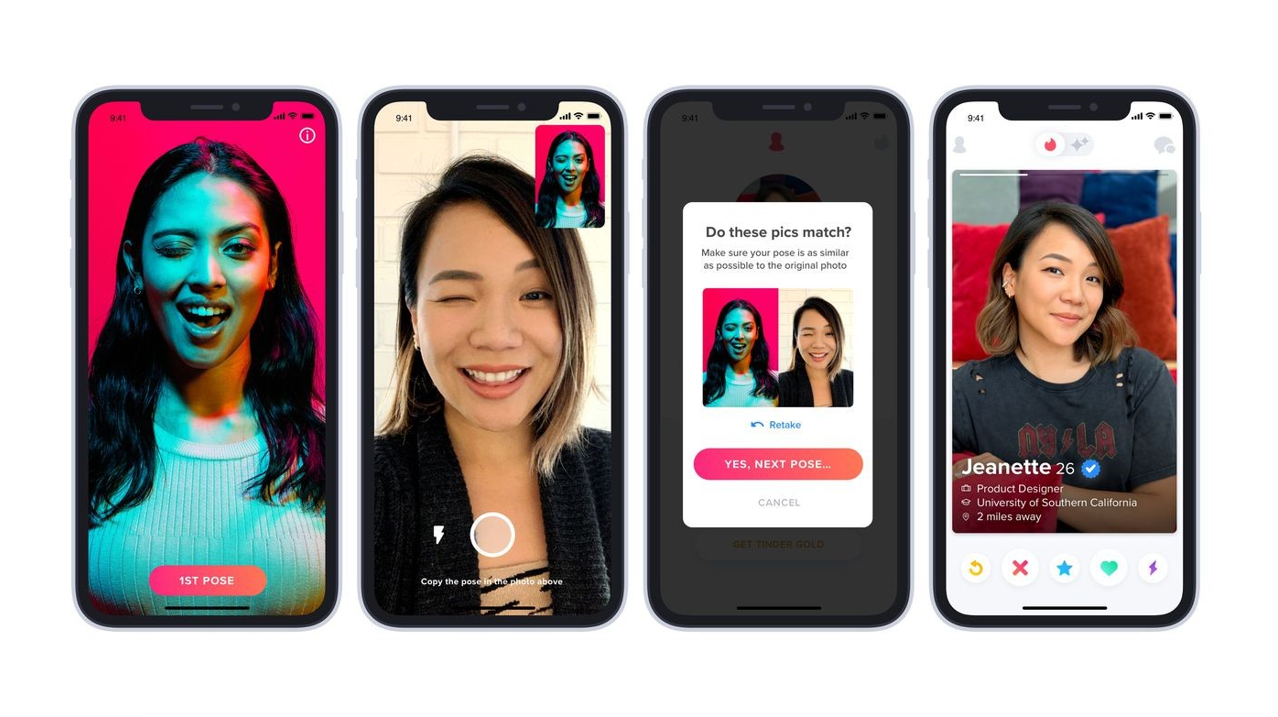

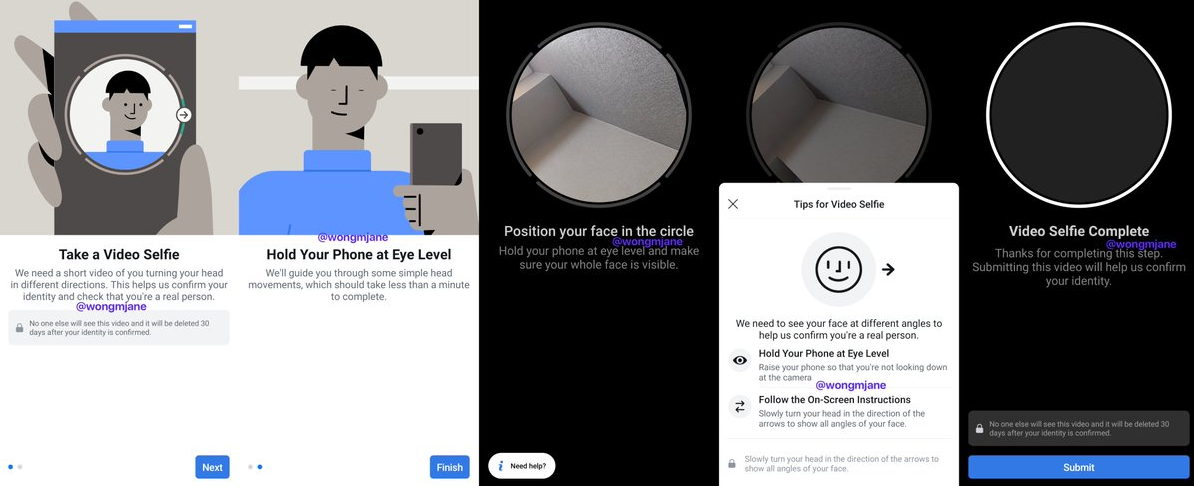

«Пекло — це інші люди», навіть якщо ви ухиляєтеся від усіх перерахованих вище методів, ви ще не вийшли з лісу завдяки широкому використанню розширеного розпізнавання облич усіма.

Такі компанії, як Facebook, роками використовують розширене розпізнавання облич 157 ' 158 і використовували інші засоби (супутникові зображення) для створення карт «людей» по всьому світу 159 . Ця еволюція тривала роками до того моменту, коли ми можемо сказати, що «ми втратили контроль над своїми обличчями». 160 .

Якщо ви гуляєте в туристичному місці, ви, швидше за все, з’явиться на чиємусь селфі протягом декількох хвилин, не підозрюючи про це. Потім ця особа могла б завантажити це селфі на різні платформи (Twitter, Google Photos, Instagram, Facebook, Snapchat…). Потім ці платформи застосовуватимуть алгоритми розпізнавання облич до цих фотографій під приводом того, що вони дозволять краще/простіше додавати теги або краще впорядкувати вашу бібліотеку фотографій. На додаток до цього, те саме зображення забезпечить точну позначку часу та, у більшості випадків, геолокацію місця його зйомки. Навіть якщо особа не надає мітки часу та геолокації, це все одно можна вгадати за допомогою інших засобів 161 ' 162 .

Ось кілька ресурсів, щоб навіть спробувати це самостійно:

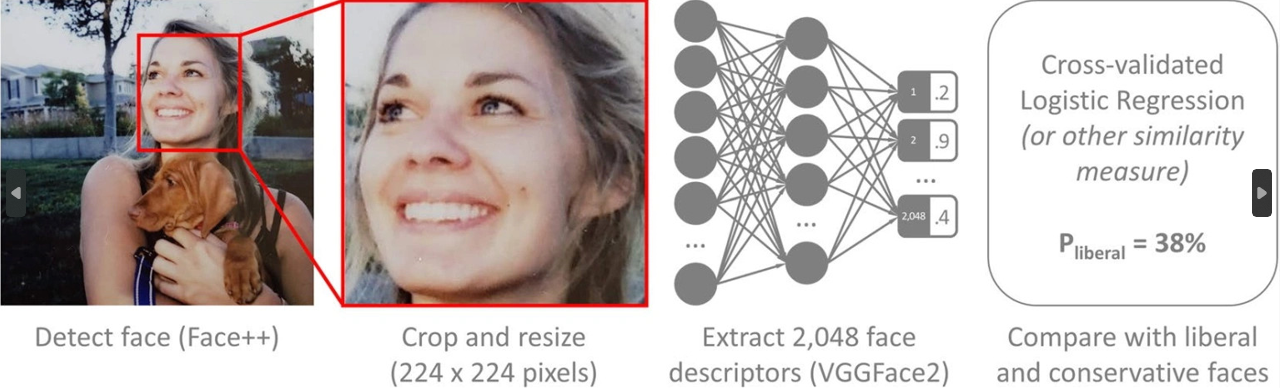

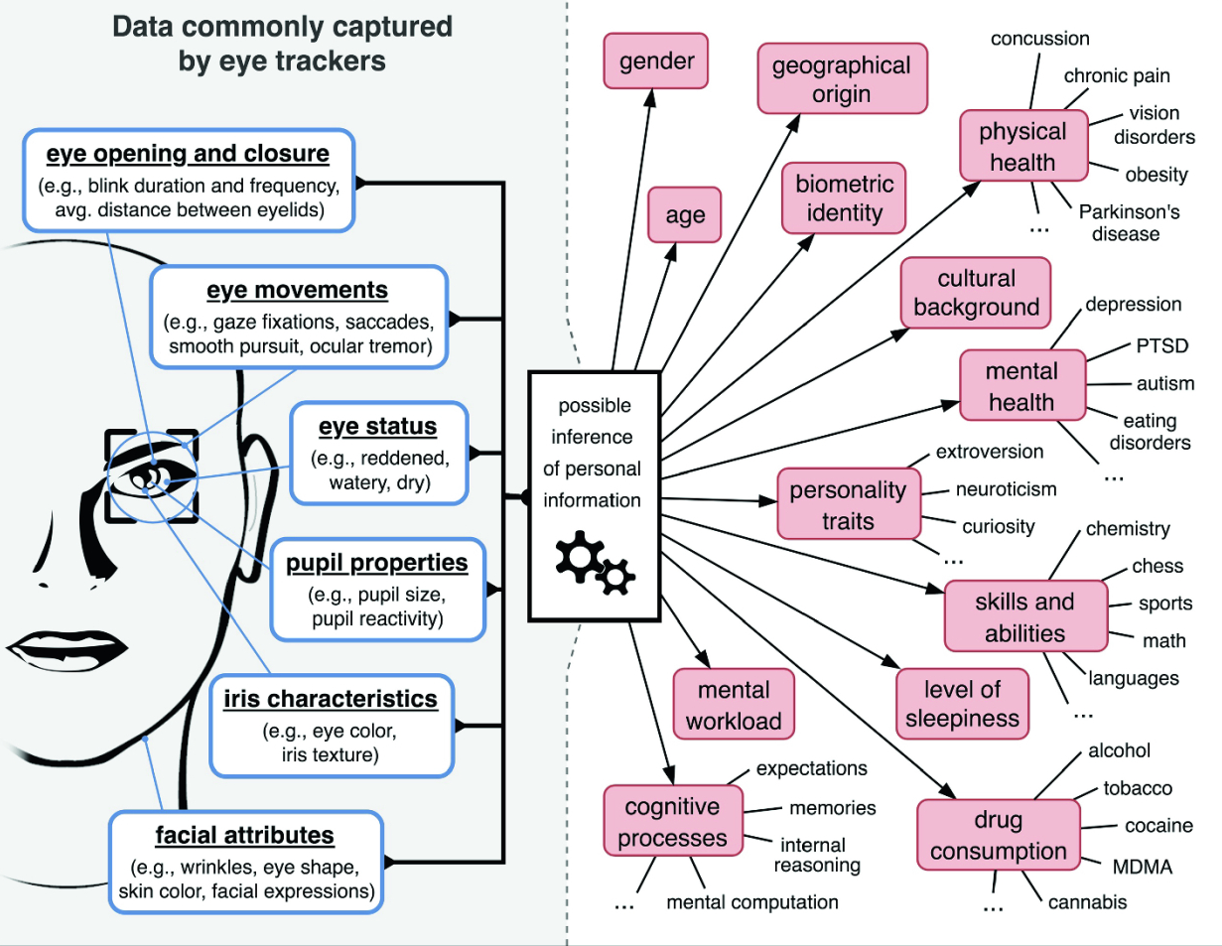

Навіть якщо ви не дивитеся в камеру, вони все одно можуть зрозуміти, хто ви 163 , виявляй свої емоції 164 , проаналізуйте свою ходу 165 ' 166 ' 167 , читаю по губах 168 , проаналізуйте поведінку своїх очей 169 , і, ймовірно, вгадати вашу політичну приналежність 170 ' 171 .

Всупереч поширеній думці та поп-культурі, сучасні системи розпізнавання ходи не можна обдурити простою зміною того, як ви ходите (наприклад, із чимось незручним у взутті), оскільки вони аналізують те, як м’язи вашого тіла рухаються по всьому тілу, коли ви виконуєте певні дії. Найкращий спосіб обдурити сучасне розпізнавання ходи – це носити вільний одяг, який закриває те, як ваші м’язи рухаються під час виконання дій.

Інші речі, за якими можна ідентифікувати вас, включають мочки вух, які насправді легше ідентифікувати, ніж відбитки пальців, або навіть форму вашого черепа. Таким чином, м’які головні убори, такі як балаклави, не рекомендуються для приховування вашої особистості – вони змушують вас виглядати неймовірно підозріло, а також відповідають формі вашого черепа.

(Ілюстрація з https://www.nature.com/articles/s41598-020-79310-1 [Archive.org] )

(ілюстрація з https://rd.springer.com/chapter/10.1007/978-3-030-42504-3_15 [Archive.org] )

Ці платформи (Google/Facebook) уже знають, хто ви є, з кількох причин:

Ось також змістовна демонстрація Microsoft Azure, яку ви можете спробувати самі за адресою https://azure.microsoft.com/en-us/services/cognitive-services/face/#demo , де ви можете виявити емоції та порівняти обличчя з різних зображень .

Уряди вже знають, хто ви, тому що вони мають ваші фотографії ідентифікаційного номера/паспорта/водійських прав і часто додають біометричні дані (відбитки пальців) у своїй базі даних. Ті самі уряди інтегрують ці технології (часто надаються приватними компаніями, такими як ізраїльська Oosto 177 , Clearview AI 178 ' 179 , або NEC 180 ) у своїх мережах відеоспостереження, щоб шукати «осіб, які представляють інтерес» 181 . А деякі країни, які перебувають під ретельним наглядом, наприклад Китай, широко використовують розпізнавання облич для різних цілей. 182 ' 183 включно з можливою ідентифікацією етнічних меншин 184 . Проста помилка розпізнавання обличчя якимось алгоритмом може зруйнувати ваше життя 185 ' 186 .

Ось кілька ресурсів із детальним описом деяких методів, які сьогодні використовують правоохоронні органи:

Apple робить FaceID основним і наполягає на його використанні для входу в багато служб, включаючи банківські системи.

Те саме стосується автентифікації за відбитками пальців, яку використовують багато виробників смартфонів для автентифікації. Щоб деанонімізувати вас, можна використати просте зображення, на якому з’являються ваші пальці 187 ' 188 ' 189 ' 190 .

Те саме стосується вашого голосу, який можна аналізувати для різних цілей, як показано в нещодавньому патенті Spotify 191 .

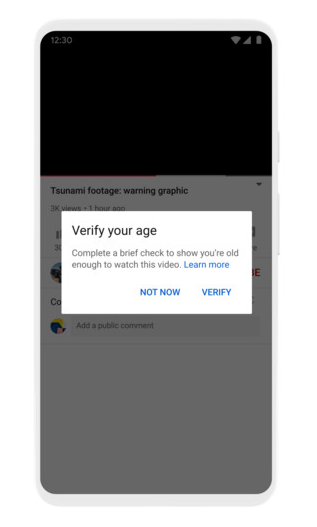

У деяких місцях для ідентифікації можна використовувати навіть райдужну оболонку ока 192 .

Ми можемо сміливо уявити собі найближче майбутнє, коли ви не зможете створювати облікові записи чи входити будь-де без надання унікальних біометричних даних (відповідний час, щоб повторно переглянути Gattaca 193 , Цікава персона 194 та Звіт меншості 195 ). І ви можете сміливо уявити, наскільки ці великі біометричні бази даних можуть бути корисними для зацікавлених третіх сторін.

Крім того, вся ця інформація також може бути використана проти вас (якщо ви вже деанонімізовані) за допомогою deepfake 196 шляхом створення неправдивої інформації (картинки, відео, записи голосу 197 …) і вже використовувалися для таких цілей 198 ' 199 . Існують навіть комерційні служби для цього, такі як https://www.respeecher.com/ [Archive.org] і https://www.descript.com/overdub [Archive.org] .

Перегляньте цю демонстрацію: https://www.youtube.com/watch?v=t5yw5cR79VA [Invidious]

У цей час є кілька кроків 200 Ви можете використовувати для пом’якшення (і тільки пом’якшення) розпізнавання обличчя під час виконання конфіденційних дій, де може бути присутнім відеоспостереження:

(див. Розпізнавання ходи та інші дальні біометричні дані )

(Зауважте, що якщо ви збираєтеся використовувати їх там, де встановлено розширені системи розпізнавання обличчя, ці заходи також можуть самі позначити вас як підозрілий і запустити перевірку людиною)

Фішинг 204 це соціальна інженерія 205 тип атаки, коли супротивник може спробувати отримати від вас інформацію, прикидаючись або видаючи щось/когось іншого.

Типовий випадок — противник, який використовує людину посередині 35 атака або фальшивий електронний лист/дзвінок, щоб запитати облікові дані для послуги. Це може бути, наприклад, через електронну пошту або через видавання себе за фінансові служби.

Такі атаки також можуть бути використані, щоб деанонімізувати когось, обманом змусивши його завантажити зловмисне програмне забезпечення або розкрити особисту інформацію з часом. Єдиний захист від них — не потрапити на них і здоровий глузд.

Вони використовувалися незліченну кількість разів з перших днів існування Інтернету, і звичайний з них називається «шахрайство 419» (див. https://en.wikipedia.org/wiki/Advance-fee_scam [Без Wiki] [Archive.org] ).

Ось гарне відео, якщо ви хочете дізнатися більше про типи фішингу: Black Hat, Ichthyology: Phishing as a Science https://www.youtube.com/watch?v=Z20XNp-luNA [Invidious] .

Використовуючи стеганографію чи інші методи, можна легко вставити зловмисне програмне забезпечення у типові формати файлів, такі як Office Documents, Pictures, Videos, PDF-документи…

Це можуть бути як прості посилання для відстеження HTML, так і складне цільове шкідливе програмне забезпечення.

Це можуть бути прості зображення розміром у піксель 206 приховані у ваших електронних листах, які викликають віддалений сервер, щоб спробувати отримати вашу IP-адресу.

Це може бути використання вразливості в застарілому форматі або застарілому зчитувачі 207 . Такі експлойти можуть бути використані для компрометації вашої системи.

Перегляньте ці хороші відео, щоб отримати додаткові пояснення з цього питання:

Ви завжди повинні бути дуже обережними. Щоб пом’якшити ці атаки, у цьому посібнику пізніше буде рекомендовано використання віртуалізації (див. Додаток W: Віртуалізація ), щоб пом’якшити витік будь-якої інформації, навіть у разі відкриття такого шкідливого файлу.

Якщо ви хочете дізнатися, як спробувати виявити таке зловмисне програмне забезпечення, див. Додаток T: Перевірка файлів на наявність зловмисного програмного забезпечення

Отже, ви використовуєте Tor Browser або Brave Browser поверх Tor. Ви можете використовувати їх через VPN для додаткової безпеки. Але слід пам'ятати, що є експлойти 208 (хаки), які можуть бути відомі зловмиснику (але невідомі постачальнику програми/браузера). Такі експлойти можуть бути використані для компрометації вашої системи та розкриття деталей для деанонімізації, таких як ваша IP-адреса чи інші дані.

Справжнім випадком використання цієї техніки був Freedom Hosting 209 у 2013 році, коли ФБР вставило зловмисне програмне забезпечення 210 використання експлойта браузера Firefox на веб-сайті Tor. Цей експлойт дозволив їм розкрити деталі деяких користувачів. Зовсім недавно з'явився відомий SolarWinds 211 хакер, який порушив кілька урядових установ США, вставивши зловмисне програмне забезпечення на офіційний сервер оновлення програмного забезпечення.

У деяких країнах зловмисне програмне забезпечення є просто обов’язковим і/або розповсюджується самою державою. Це, наприклад, у Китаї з WeChat 212 які потім можна використовувати в поєднанні з іншими даними для державного нагляду 213 .

Є незліченна кількість прикладів зловмисних розширень для браузерів, програм для смартфонів і різноманітних програм, у які протягом багатьох років було проникнуто зловмисне програмне забезпечення.

Ось кілька кроків, щоб пом’якшити цей тип атаки:

Щоб відобразити ці рекомендації, цей посібник пізніше допоможе вам використовувати віртуалізацію (див. Додаток W: Віртуалізація ), щоб навіть якщо ваш веб-переглядач/програми були скомпрометовані досвідченим зловмисником, цей зловмисник опиниться в пісочниці. 214 без можливості доступу до ідентифікаційної інформації або компрометації вашої системи.

Є доступні комерційні та дешеві «badUSB» 215 пристрої, які можуть розгортати зловмисне програмне забезпечення, реєструвати ваші введення, геолокувати вас, слухати вас або отримати контроль над вашим ноутбуком, просто підключивши їх. Ось кілька прикладів, які ви вже можете придбати самостійно:

Такі пристрої можуть бути імплантовані де завгодно (зарядний кабель, миша, клавіатура, USB-ключ …) зловмисником і можуть використовуватися для відстеження вас або компрометації вашого комп’ютера чи смартфона. Найпомітнішим прикладом таких атак є, ймовірно, Stuxnet 216 в 2005 році.

Хоча ви можете перевірити USB-ключ фізично, просканувати його за допомогою різних утиліт, перевірити різні компоненти на справжність, ви, швидше за все, ніколи не зможете виявити складне шкідливе програмне забезпечення, вбудоване в справжні частини справжнього USB-ключа досвідченим противником. без передового криміналістичного обладнання 217 .

Щоб пом’якшити це, ніколи не довіряйте таким пристроям і підключайте їх до чутливого обладнання. Якщо ви використовуєте зарядний пристрій, вам слід розглянути можливість використання пристрою блокування даних USB, який дозволить лише заряджати, але не передавати дані. Такі пристрої для блокування даних тепер легко доступні в багатьох інтернет-магазинах. Вам також слід повністю вимкнути USB-порти в BIOS комп’ютера, якщо вони вам не потрібні (якщо це можливо).

Це може здатися трохи знайомим, оскільки це вже було частково розглянуто раніше в розділі Ваш ЦП .

Зловмисне програмне забезпечення та бекдори можуть бути вбудовані безпосередньо у ваші апаратні компоненти. Іноді ці бекдори впроваджує сам виробник, наприклад IME у випадку з процесорами Intel. А в інших випадках такі бекдори можуть бути реалізовані третьою стороною, яка розміщує себе між замовленнями нового обладнання та доставкою клієнту 218 .

Такі шкідливі програми та бекдори також можуть бути розгорнуті зловмисником за допомогою програмних експлойтів. Багато з них називаються руткітами 219 у світі технологій. Зазвичай такі типи зловмисного програмного забезпечення важче виявити та подолати, оскільки вони реалізовані на нижчому рівні, ніж простір користувача 220 і часто в прошивці 221 самих апаратних компонентів.

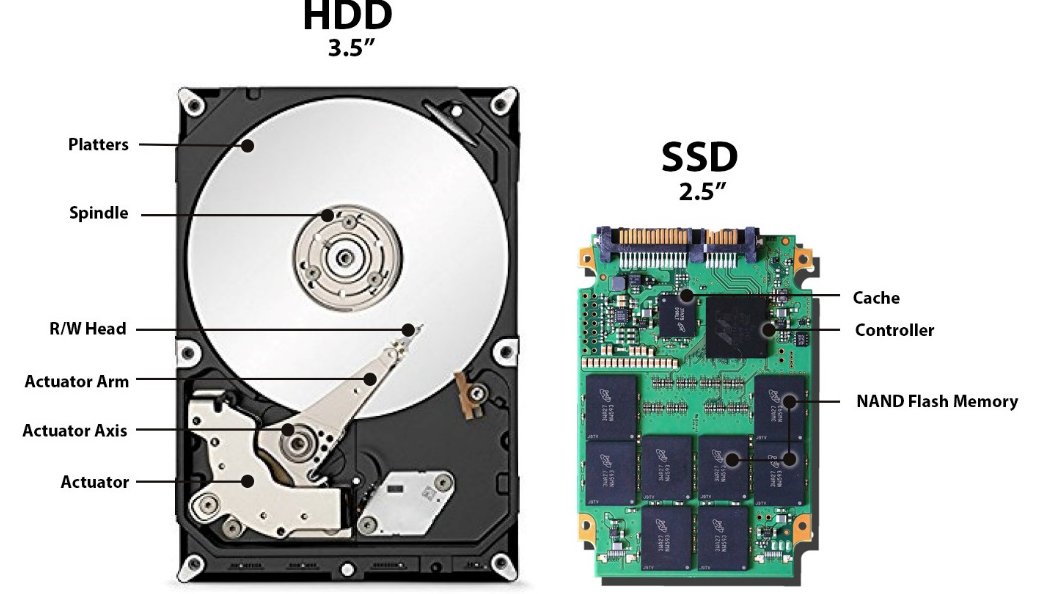

Що таке прошивка? Прошивка — це низькорівнева операційна система для пристроїв. Кожен компонент вашого комп’ютера, ймовірно, має мікропрограму, включаючи, наприклад, диски. BIOS 222 /UEFI 223 система вашої машини, наприклад, є типом мікропрограми.

Вони можуть дозволити дистанційне керування та здатні забезпечити повний контроль цільової системи непомітно та непомітно.

Як згадувалося раніше, користувачам їх важче виявити, але деякі обмежені кроки можна вжити, щоб пом’якшити деякі з них, захистивши свій пристрій від втручання та застосувавши деякі заходи (наприклад, перепрошивання BIOS). На жаль, якщо таке шкідливе програмне забезпечення або бекдор реалізовано самим виробником, виявити та вимкнути їх стає надзвичайно важко.

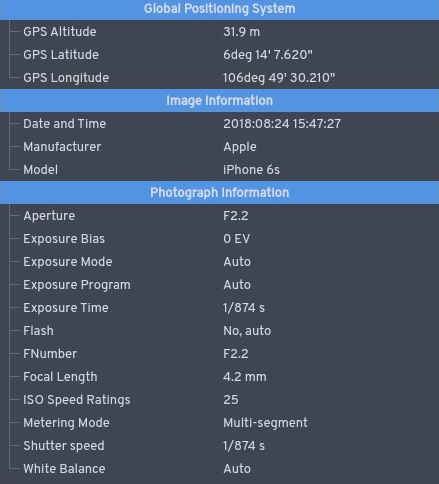

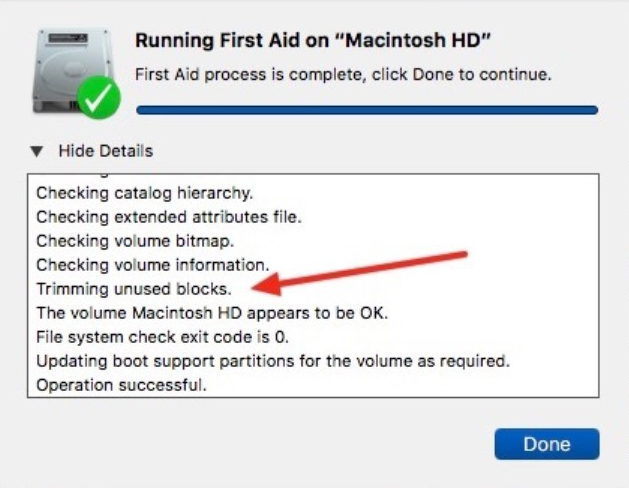

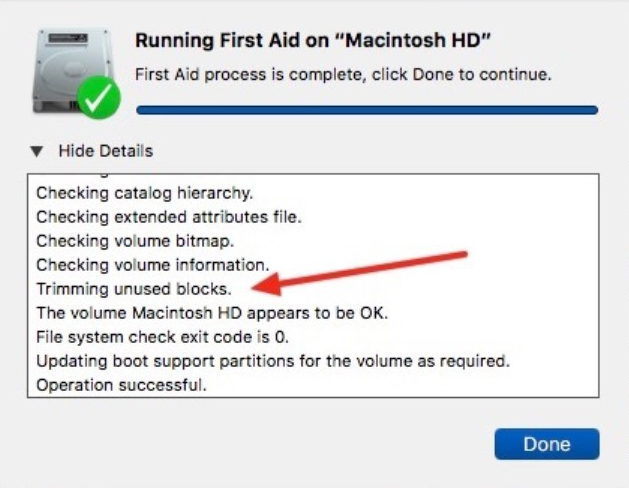

Це може бути очевидним для багатьох, але не для всіх. До більшості файлів додаються метадані. Гарними прикладами є зображення, які зберігають EXIF 224 інформація, яка може містити багато інформації, як-от GPS-координати, модель камери/телефону, яка це зняла, і коли саме це було знято. Хоча ця інформація може не розповісти про вас безпосередньо, вона може точно визначити, де ви були в певний момент, що може дозволити іншим використовувати різні джерела, щоб знайти вас (камери відеоспостереження або інші записи, зняті в тому самому місці в той самий час під час протест, наприклад). Ви повинні перевірити будь-який файл, який ви розміщуєте на цих платформах, на наявність будь-яких властивостей, які можуть містити будь-яку інформацію, яка може привести до вас.

Ось приклад даних EXIF, які можуть бути на зображенні:

(Ілюстрація з Вікіпедії)

Це також працює для відео. Так, відео також мають геотеги, і багато хто про це не знає. Ось, наприклад, дуже зручний інструмент для геолокації відео YouTube: https://mattw.io/youtube-geofind/location [Archive.org]

З цієї причини ви завжди повинні бути надзвичайно обережними, завантажуючи файли, використовуючи ваші анонімні особи, і перевіряти метадані цих файлів.

Навіть якщо ви публікуєте звичайний текстовий файл, перед публікацією завжди двічі або тричі перевіряйте його на предмет витоку інформації. Ви знайдете деякі вказівки щодо цього в розділі «Деякі додаткові заходи проти криміналістики» в кінці посібника.

Зображення/відео часто містять видимі водяні знаки, які вказують, хто є власником/творцем, але в різних продуктах також є невидимі водяні знаки, призначені для ідентифікації самого глядача.

Отже, якщо ви є інформатором і думаєте про витік зображення/аудіо/відеофайлу. Подумай двічі. Існують шанси, що вони можуть містити невидимі водяні знаки всередині, які міститимуть інформацію про вас як глядача. Такі водяні знаки можна ввімкнути за допомогою простого перемикання, наприклад Zoom (Video 225 або Аудіо 226 ) або з розширеннями 227 для популярних програм, таких як Adobe Premiere Pro. Їх можна вставляти різними системами керування вмістом.

Для нещодавнього прикладу, коли хтось злив запис зустрічі Zoom був спійманий через те, що на ньому був водяний знак: https://theintercept.com/2021/01/18/leak-zoom-meeting/ [Дзеркало Tor] [Archive.org]

Такі водяні знаки можна вставляти на різні продукти 228 ' 229 ' 230 ' 231 за допомогою стеганографії 232 і може протистояти стисненню 233 і перекодування 234 ' 235 .

Ці водяні знаки важко виявити, і вони можуть дозволити ідентифікувати джерело, незважаючи на всі зусилля.

Окрім водяних знаків, камеру, яка використовується для зйомки (і, отже, пристрій, який використовується для зйомки), відео також можна ідентифікувати за допомогою різних методів, таких як ідентифікація об’єктива 236 що може призвести до деанонімізації.

Будьте надзвичайно обережні, публікуючи відео/зображення/аудіофайли з відомих комерційних платформ, оскільки вони можуть містити такі невидимі водяні знаки на додаток до деталей на самих зображеннях. Немає гарантованого 100% захисту від них. Вам доведеться використовувати здоровий глузд.

Чи знаєте ви, що ваш принтер, швидше за все, також шпигує за вами? Навіть якщо він не підключений до жодної мережі? Зазвичай цей факт відомий багатьом людям в ІТ-спільноті, але небагатьом стороннім.

Так… Ваші принтери можна використовувати для деанонімізації, а також пояснення EFF тут https://www.eff.org/issues/printers [Archive.org]

У цьому (старому, але все ще актуальному) відео також пояснюється, як з EFF: https://www.youtube.com/watch?v=izMGMsIZK4U [Invidious]

Багато принтерів друкують невидимий водяний знак, що дозволяє ідентифікувати принтер на кожній надрукованій сторінці. Це називається принтерною стеганографією 237 . Немає реального способу пом’якшити це, окрім як дізнатися про свій принтер і переконатися, що він не друкує невидимі водяні знаки. Це важливо, якщо ви збираєтеся друкувати анонімно.

Ось (старий, але все ще актуальний) список принтерів і брендів, які не друкують такі точки відстеження, наданий EFF https://www.eff.org/pages/list-printers-which-do-or-do-not -display-tracking-dots [Archive.org]

Ось також кілька порад із документації Whonix ( https://www.whonix.org/wiki/Printing_and_Scanning [Archive.org] ):

Ніколи не друкуйте в кольорі, зазвичай водяні знаки відсутні без кольорових тонерів/картриджів 238 .

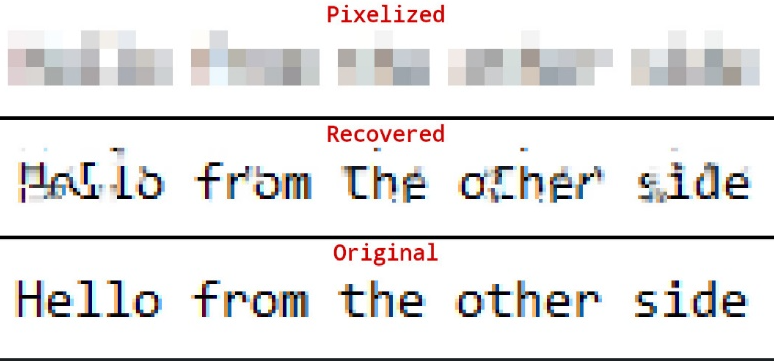

Ви коли-небудь бачили документ із розмитим текстом? Ви коли-небудь висміювали ці фільми/серіали, де вони «покращують» зображення, щоб відновити інформацію, яку, здавалося б, неможливо прочитати?

Що ж, існують способи відновлення інформації з таких документів, відео та зображень.

Ось, наприклад, проект із відкритим вихідним кодом, який ви можете використати самостійно для відновлення тексту з деяких розмитих зображень: https://github.com/beurtschipper/Depix [Archive.org]

Звичайно, це проект із відкритим кодом, доступний для всіх. Але ви можете собі уявити, що такі методи, ймовірно, використовувалися раніше іншими ворогами. Вони можуть бути використані для виявлення розмитої інформації з опублікованих документів, яка потім може бути використана для деанонімізації.

Існують також навчальні посібники з використання таких методів за допомогою інструментів редагування фотографій, таких як GIMP, наприклад https://medium.com/@somdevsangwan/unblurring-images-for-osint-and-more-part-1-5ee36db6a70b [Archive.org] потім https://medium.com/@somdevsangwan/deblurring-images-for-osint-part-2-ba564af8eb5d [Scribe.rip] [Archive.org]

Нарешті, ви знайдете багато ресурсів для видалення розмиття тут: https://github.com/subeeshvasu/Awesome-Deblurring [Archive.org]

Деякі онлайн-сервіси можуть навіть допомогти вам зробити це в певній мірі автоматично, як-от інструмент покращення MyHeritage.com:

https://www.myheritage.com/photo-enhancer [Archive.org]

Ось результат зображення вище:

Звичайно, на даний момент цей інструмент більше схожий на «вгадування», ніж справжнє видалення розмиття, але його може бути достатньо, щоб знайти вас за допомогою різних служб зворотного пошуку зображень.

Існують також методи зменшення розмиття/депіксельації частин у відео: див. https://positive.security/blog/video-depixelation [Archive.org]

З цієї причини завжди надзвичайно важливо правильно відредагувати та підготувати будь-який документ, який ви можете опублікувати. Розмиття недостатньо, і ви завжди повинні повністю чорнити/вилучати будь-які конфіденційні дані, щоб уникнути будь-яких спроб відновлення даних від будь-якого противника. Не пікселізуйте, не розмивайте, просто помістіть жорсткий чорний прямокутник, щоб редагувати інформацію.

Всупереч поширеній думці, криптовалютні транзакції (такі як біткойни та Ethereum) не є анонімними. 239 . Більшість криптовалют можна точно відстежувати різними методами 240 ' 241 .

Згадайте, що вони пишуть на їхній сторінці: https://bitcoin.org/en/you-need-to-know [Archive.org] і https://bitcoin.org/en/protect-your-privacy [Archive.org] : «Біткойн не анонімний»

Основна проблема полягає в тому, що не налаштувати випадковий гаманець Crypto для отримання певної валюти за адресою VPN/Tor (на даний момент гаманець анонімний). Проблема головним чином виникає, коли ви хочете конвертувати фіатні гроші (євро, долари…) у криптовалюту, а потім, коли ви хочете перевести в готівку свою криптовалюту. У вас буде кілька реалістичних варіантів, крім передачі їх на біржу (наприклад, Coinbase/Kraken/Bitstamp/Binance). Ці біржі мають відомі адреси гаманців і зберігатимуть детальні журнали (через KYC 242 фінансові правила), а потім може відстежити ці криптовалютні транзакції до вас за допомогою фінансової системи 243 .

Існують деякі криптовалюти, які мають на увазі конфіденційність/анонімність, як-от Monero, але навіть у них є деякі застереження, які слід враховувати 244 ' 245 .

Використання «приватних» міксерів, стаканів 246 (централізовані служби, які спеціалізуються на «анонімізації» криптовалют шляхом їх «змішування»), і койнджойнери ризиковані, оскільки ви не знаєте, що з ними відбувається 247 і може бути тривіально деміксований 248 . Їх централізований характер також може створити вам проблеми, оскільки вони більш чутливі до законів про відмивання грошей 249 .

Це не означає, що ви взагалі не можете використовувати біткойни анонімно. Ви фактично можете використовувати біткойни анонімно, доки не конвертуєте їх у реальну валюту, використовуєте біткойн-гаманець із безпечної анонімної мережі та не використовуєте повторно адреси чи консолідує виходи, які використовувалися під час витрат у різних продавців. Це означає, що вам слід уникати правил KYC/AML на різних біржах, уникати використання мережі Bitcoin з будь-якої відомої IP-адреси та використовувати гаманець, який надає інструменти для збереження конфіденційності. Див. Додаток Z: Анонімні онлайн-платежі з використанням криптовалют .

Загалом, найкращим варіантом для використання Crypto з розумною анонімністю та конфіденційністю все ще є Monero, і в ідеалі вам не слід використовувати будь-який інший для конфіденційних транзакцій, якщо ви не знаєте про обмеження та пов’язані з цим ризики. Прочитайте Додаток B2: Відмова від відповідальності Monero .

TLDR: використовуйте Monero!

Усі компанії рекламують використання наскрізного шифрування (E2EE). Це стосується майже кожної програми обміну повідомленнями та веб-сайту (HTTPS). Apple і Google рекламують використання шифрування на своїх пристроях Android і iPhone.

Але як щодо ваших резервних копій? У вас є автоматизовані резервні копії iCloud/Google Drive?

Що ж, ви повинні знати, що більшість із цих резервних копій не є повністю наскрізним шифруванням і містять частину вашої інформації, легко доступну для третьої сторони. Ви побачите їхні заяви, що дані зашифровані в стані спокою та захищені від будь-кого… За винятком того, що вони зазвичай зберігають ключ для доступу до деяких даних самостійно. Ці ключі використовуються для індексації вашого вмісту, відновлення вашого облікового запису, збору різноманітної аналітики.

Існують спеціальні комерційні судово-медичні рішення (Magnet Axiom 250 , Cellebrite Cloud 251 ), що допоможе зловмиснику легко проаналізувати ваші хмарні дані.

Примітні приклади:

Ви не повинні довіряти хмарним провайдерам свої конфіденційні дані (раніше не зашифровані локально), і вам слід остерігатися їхніх претензій щодо конфіденційності. У більшості випадків вони можуть отримати доступ до ваших даних і надати їх третій стороні, якщо захочуть 252 .

Єдиний спосіб пом’якшити це – зашифрувати свої дані на вашій стороні, а потім лише завантажувати їх у такі служби або взагалі не використовувати їх.

Була опублікована атака, яка може деанонімізувати користувачів, якщо вони мають відомий псевдонім. Наприклад, зловмисник, який намагається відстежити діяльність журналіста, може використати загальнодоступний дескриптор Twitter цього журналіста, щоб пов’язати його анонімну особу з публічною. Це порушує розділення ідентичностей і може призвести до повної деанонімізації навіть користувачів, які практикують правильний OPSEC.

Атака, опублікована на https://leakuidatorplusteam.github.io/ [Archive.org] , можна пом’якшити за допомогою відомого розширення NoScript , і це буде нашою кращою рекомендацією.

Одна слабо задокументована атака може використовувати такий підхід до зняття відбитків пальців: Аліса переглядає веб-сторінки за допомогою Firefox. Веб-сайт, який вона щойно відвідала, використовує невидимку iframeякий створює довгі рядки, наприклад, речення або хеші, щоб створити деякий рядок, який не переглядає користувач. Ці рядки встановлюють певний тип шрифту, Arial. Неважливо, чи відобразить це веб-переглядач, це має значення лише якщо зміниться шрифт. The iframeу цьому випадку не служить лише для визначення того, чи користувач встановив певний шрифт на своїй машині. Якщо Аліса використовує шрифт, який цей фрейм намагався відобразити, про це повідомляється веб-сайту та особі, яка контролює веб-сайт.

Шрифт відображає рамку певної висоти та ширини навколо себе, тож це означає певну висоту та ширину тексту, що міститься в ній. The iframeпродовжує робити це для кожного встановленого шрифту, щоб створити список встановлених шрифтів для Alice. Через стилістичні відмінності між кожною сімейством шрифтів той самий рядок і той самий розмір шрифту означатимуть іншу висоту та іншу ширину, ніж Arial. Він використовується як резервний шрифт для відображення тексту, який інакше не відображатиметься, якщо користувач не має цього шрифту на своєму комп’ютері, і, отже, його не можна переглянути в браузері.

Якщо шрифт, який запитує an iframeнедоступний, Arial використовуватиметься для показу цього тексту користувачеві. Кожного разу, коли вимірювання шрифту (ідентифікується розмірами виробленої коробки) змінюється, це означає, що шрифт присутній у браузері Аліси та її комп’ютері. Роблячи це для сотень шрифтів, веб-сайти можуть використовувати цю інформацію для відстеження користувачів, які використовують встановлені ними шрифти на веб-сайтах. Уявіть собі веб-сайт, який потім продає цю «анонімну» інформацію як набір даних рекламним компаніям, щоб показувати вам рекламу на основі веб-сайтів, які ви відвідуєте, оскільки вони знають кожен шрифт, який ви встановили на своєму комп’ютері, і тепер можуть відстежувати вашу особу в Інтернеті. Ця атака продемонстрована тут: все, що ви завжди хотіли знати про відбитки пальців веб-пристроїв (але боялися запитати), доктор Нік Нікіфоракіс, доктор комп’ютерних наук з KU Leuven. Він пояснює, як його команда дослідників визначила, які сайти використовують такі методи в 10 000 найкращих веб-сайтів Alexa. По-перше, вони виявили, що з них 145 були браузерами з відбитками пальців. У 100% випадків у них знімали відбитки пальців — чи використовували вони заголовок «Не відстежувати», популярний параметр «Конфіденційність і безпека» в багатьох браузерах, не мало значення.

Таких атак, як невидимі iframe та медіа-елементи, можна уникнути, заблокувавши всі сценарії глобально за допомогою щось на зразок uBlock Origin https://chrome.google.com/webstore/detail/ublock-origin/cjpalhdlnbpafiamejdnhcphjbkeiagm або за допомогою NoScript https://chrome .google.com/webstore/detail/noscript/doojmbjmlfjjnbmnoijecmcbfeoakpjm . Це дуже заохочується не лише для тих, хто бажає бути анонімним, але й для звичайних користувачів Інтернету.

Примітка. Цю атаку тепер за умовчанням запобігає оновлення NoScript (11.4.8 і вище) на всіх рівнях безпеки в браузері Tor.

Встановлення розширення NoScript запобігатиме атаці за замовчуванням лише в приватних Windows за допомогою нової функції TabGuard. Але його можна ввімкнути в параметрах NoScript для роботи в усіх Windows. Побачити:

Дослідники, які розкрили проблему, також зробили розширення доступним нижче. Знову ж таки, у браузері Tor нічого не потрібно . Цей шлях не є нашим кращим шляхом, але все ще доступний, якщо ви не хочете використовувати NoScript.

Щоб уникнути цієї атаки, недостатньо відокремити ідентифікатори за допомогою окремих браузерів або навіть за допомогою віртуальних машин. Однак іншим рішенням є переконатися, що коли ви починаєте працювати з анонімним ідентифікатором, ви повністю закриваєте всі дії, пов’язані з іншими ідентифікаторами. Уразливість працює, лише якщо ви активно ввійшли в неанонімну особу. Проблема полягає в тому, що це може перешкоджати ефективному робочому процесу, оскільки багатозадачність із кількома особами стає неможливою.

Більшість із вас, мабуть, бачили достатньо кримінальних драм на Netflix чи телебаченні, щоб знати, що таке криміналістика. Це технічні спеціалісти (зазвичай вони працюють у правоохоронних органах), які виконуватимуть різний аналіз доказів. Звичайно, це може включати ваш смартфон або ноутбук.

Хоча це може зробити супротивник, коли ви вже «обгоріли», це також може бути зроблено випадковим чином під час звичайного контролю або перевірки на кордоні. Ці непов’язані перевірки можуть відкрити секретну інформацію зловмисникам, які раніше не знали про таку діяльність.

Техніка криміналістики зараз дуже просунута і може виявити приголомшливу кількість інформації з ваших пристроїв, навіть якщо вони зашифровані 253 . Ці методи широко використовуються правоохоронними органами в усьому світі, і їх слід враховувати.

Ось деякі останні ресурси, які ви повинні прочитати про свій смартфон: